|

por Madison Ruppert

17 Agosto de 2012

del Sitio Web

EndTheLie

traducción de

Adela Kaufmann

Versión

original

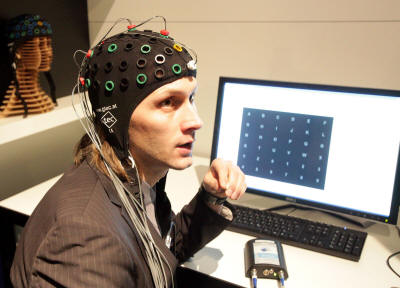

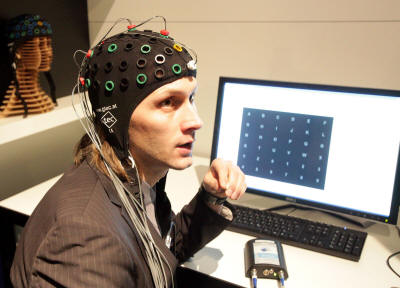

Una interfaz cerebro-ordenador (BCI)

siendo demostrada en 2009

Por difícil que sea de creer, lo que muchos podrían pensar que es el

último bastión de la privacidad total, es decir, la mente humana, se

está volviendo

tan vulnerable como el resto de nuestras vidas con la

invención de cascos para leer la mente y

otras maneras de "hackear"

la mente.

Ahora los investigadores de seguridad de la Universidad de

California, Berkeley, la Universidad de Oxford y la Universidad de

Ginebra, han creado un programa personalizado para interactuar con

dispositivos de interfaz cerebro-ordenador (BCI) y robar

información personal de inocentes víctimas.

Los investigadores se dirigieron a dispositivos BCI de

grado-consumidor debido al hecho de que están ganando

rápidamente popularidad en una amplia variedad de aplicaciones,

incluyendo la interconexión equipo de manos libres, juegos de vídeo

y programas biométricos de retroalimentación

Además, ahora hay mercados de aplicación - similares a los

popularizados por Apple y la plataforma Android - que se basan en un

API para recoger información del dispositivo BCI.

Desafortunadamente con el surgimiento de toda nueva tecnología

vienen nuevos riesgos y, hasta ahora.

"Los riesgos de seguridad que implica el uso de dispositivos BCI de

grado-de-consumidor nunca han sido estudiados, y el impacto del

software malicioso con acceso al dispositivo está sin explorar",

según

un comunicado de prensa.

Los individuos involucrados en este proyecto - que se tradujo en un

trabajo de investigación titulado "Sobre la viabilidad de ataques a

canales laterales con interfaces cerebro-ordenador - On

the Feasibility of Side-Channel Attacks with Brain-Computer

Interfaces", incluyen,

-

Iván Martinovic y Tomas Ros de las Universidades de Oxford y

Ginebra, respectivamente

-

junto con Doug Davies, Frank Mario, Daniele Perito, y la Dawn Song,

todos de la Universidad de California, Berkeley

Los hallazgos de estos investigadores innovadores son menos

inquietantes.

Ellos encontraron,

"Que esta próxima tecnología podría volverse en contra de los

usuarios para revelar su información privada y secreta."

En efecto, ellos utilizaron dispositivos BCI relativamente baratos,

basados en electroencefalografía (EEG) con el fin de demostrar la

viabilidad sorprendentemente simple y eficaz de ataques.

La información que puede ser adquirida por los ataques es

increíblemente sensible, incluyendo,

"Tarjetas bancarias, números PIN, áreas de la vida, conocimiento de

personas conocidas".

Lo más problemático es el hecho de que esto representa,

"El primer intento de estudiar las implicaciones de seguridad

de dispositivos BCI de grado-de-consumidores", lo que hace más

desconcertante el éxito de los ataques.

Los investigadores evaluaron su programa privativo en 28 diferentes

participantes que, mientras ellos estaban obviamente conscientes de

que estaban colaborando en un estudio, no eran conscientes de que

estaban siendo "hackeados del cerebro", por así decirlo.

Desafortunadamente, o afortunadamente, dependiendo de su perspectiva,

los investigadores encontraron,

"que la entropía de la información privada se redujo en un promedio

de un 15% - 40% en comparación con los ataques de adivinanzas al azar".

O como Sebastián Anthony lo puso por escrito para

ExtremeTech,

"En general los experimentos tenían una probabilidad de 10 a 40% de

éxito en obtener información útil."

Los investigadores aprovecharon un

distintivo patrón de señal de EEG conocida como la

respuesta P300.

Este

patrón de onda cerebral se produce normalmente cuando el sujeto

reconoce algo como el rostro de un amigo o una herramienta necesaria

para completar una tarea dada. Usando el conocimiento de la

respuesta P300, los investigadores crearon un programa que utiliza

una técnica que aquellos que están familiarizados con la típica

piratería pudiera llamarlo un método de "fuerza bruta".

Sin embargo, este método es sólo vagamente comparable a los métodos

de fuerza bruta tradicionales, ya que estamos hablando de utilizar

un ataque de fuerza bruta sobre la mente humana. Los investigadores

hicieron esto mediante el uso de imágenes parpadeantes de mapas,

bancos, PINs, etc., mientras monitoreaban al sujeto por cualquier

respuesta P300.

Después de haber recogido datos suficientes sobre el sujeto fueron

capaces de comparar fácilmente la información capturada para ver

cuando una respuesta P300 era detonada por una determinada imagen.

Por lo tanto, esto permitió a los investigadores descubrir con

sorprendente exactitud cuál banco utiliza el sujeto, dónde viven, y

otra información que podría ser altamente confidencial.

La clave para capturar esta información parece estar haciendo que el

sujeto no sea consciente del hecho de que está siendo atacado, ya

sea a través "juegos" diseñados, especialmente formulado para robar

información personal de la cuenta del sujeto o por medio de una

falsa sensación de seguridad generada mediante técnicas de

ingeniería social.

Personalmente, me parece muy preocupante que la gente pudiera tener

su información personal robada simplemente por jugar lo que ellos

piensan que es un juego normal controlado por un dispositivo BCI,

cuando en realidad se trata de una pieza de software cuidadosamente

diseñada para extraer datos privados de la mente del objetivo.

Como Anthony con acierto señala,

"En el futuro,

este hack del cerebro sólo puede mejorar en eficacia

al volverse el BCI más barato, más preciso y, por tanto más

ampliamente utilizado."

Sin embargo, Anthony incorrectamente afirma,

"En realidad, su única defensa es no pensar en el tema", cuando en

realidad la respuesta P300 puede ocurrir sin que conscientemente "piense"

sobre el tema.

La respuesta puede ocurrir cuando una imagen de una cara conocida o

ubicación aparece, incluso si la persona no está pensando en la

persona familiar o la ubicación.

Aunque alguien pudiera teóricamente estar a la defensiva en un

intento de minimizar sus respuestas, toda la metodología del hacker

depende de evitar la detección, para empezar.

Por lo tanto, si el objetivo está ya conscientemente a la defensiva,

el hacker ha fracasado en su tarea de permanecer en las sombras y

llevar a cabo el ataque sin el conocimiento del objetivo.

Dicho esto, si los programas son creados de una manera bastante

inteligente, tengo serias dudas de que la mayoría de la gente pueda

ser capaz de decir que están siendo atacados activamente con el fin

de obtener su información privada y confidencial.

|