por Tyler Durden

1 Agosto

2013

del

Sitio Web ZeroHedge

traducción de

Adela Kaufmann

Versión

original en ingles

Versión en

italiano

Anteriormente, se informó de la narrativa

personal de Michele

Catalano quien relató cómo un día se encontró cara a cara con seis

agentes de la fuerza de tarea conjunta contra el terrorismo.

¿La razón?

"Nuestro

aparentemente inocente, si no curiosa búsqueda en Google de ciertas cosas,

fue creando una tormenta perfecta de perfiles de terrorismo. Porque en algún

lugar, alguien estaba mirando.

Alguien cuyo trabajo consiste en juntar las

cosas de lo que hace la gente en Internet planteó la bandera roja cuando

vieron nuestro historial de búsquedas".

La

respuesta de "quien" estaba viendo debería ser mucho más clara en las

consecuencias de las revelaciones de Snowden de los últimos dos meses.

Pero en

lugar de repetir la vieja historia de que la

NSA estaba interceptando y grabando prácticamente

toda forma de comunicación electrónica que existe, o rumiando qué filtros

activa la Sra. Catalano para llegar a este resultado verdaderamente

inquietante, tal vez una mejor pregunta es, qué es lo que Google sabe

de todas y todos los que usan sus servicios diariamente, que en

estos días y tiempos quiere decir, 'todo el mundo' con un ordenador.

Como

resultado, casi todo.

Aquí el pensamiento, y no tan "pensamiento"

de experimento, que

Tom

Gara corrió

ayer en el WSJ,

(WSJ = Wall Street Journal) antes que la historia de la Sra. Catalano hubiera

salido a la luz, para

descubrir cuán variado es su repertorio informativo de la

empresa que alguna vez, se instó retóricamente a sí misma, a "No ser malvada".

Hagamos un pequeño experimento mental.

Imaginemos una lista en alguna parte que contiene cada página

Web única que usted

ha visitado en los últimos cinco años. También tiene todo lo que siempre ha

buscado, cada dirección que ha buscado en Google Mapas, cada

correo electrónico que envió, todos los mensajes de chat de vídeo de

YouTube, todos los que ha visto.

Cada

entrada es una marca de tiempo, por lo que es claro exactamente hasta el

último minuto, cuando se hizo todo esto.

Ahora

imagine que esa lista completa es buscable. E imagine que está en un sitio

Web

limpio y fácil de usar. Con todo lo que imaginaba, se puede pensar en una

forma en que un hacker, con acceso a esto, podría utilizar en su contra.

Y una vez

que usted se ha imaginado todo eso, vaya a google.com/dashboard ,

y ve todo esto convertirse en realidad.

Para una

pieza que complementa la historia de hoy en Google y la privacidad del Amir

Efrati de WSJ, tomé una inmersión profunda en Google Dashboard, una especie

de Grand Central Terminal de toda la información que la empresa ha

almacenado sobre usted. Es una cantidad verdaderamente asombrosa, sobre todo

si, como yo, ha sido un gran usuario de Gmail desde su lanzamiento en 2004.

Mientras

está conectado a Gmail o cualquier otra cuenta de Google, la empresa no sólo

hace el seguimiento de cómo utiliza su propio servicio - está observando

cada sitio que usted visita en la Web.

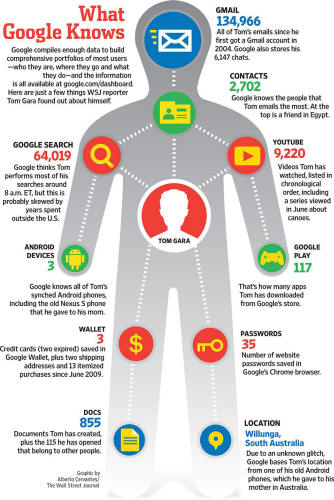

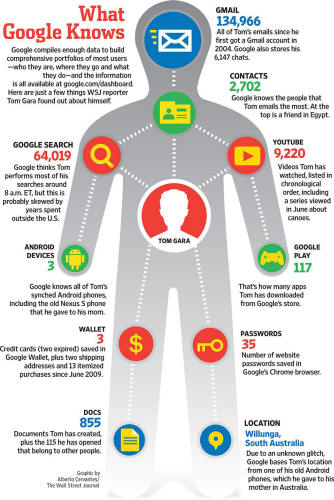

He aquí

una instantánea de la clase de datos que encontramos en mi Google Dashboard,

reunido como un gráfico para el periódico de hoy. Incluye mis 64,019

búsquedas de Google y 134,966 conversaciones de Gmail.

La

instantánea (infografía) en cuestión:

Siguen las

reflexiones puramente teóricas de Tom Gara:

La idea de

que todos estos datos existen como una masa de unos y ceros en la

profundidad de una granja de servidores en California, siendo estudiado por

desinteresados robots para servir mejor los resultados de búsqueda y

anuncios más relevantes, es algo que la mayoría de nosotros puede procesar

de manera abstracta.

Pero el

hecho de que es bien visible ahora, en una página Web fácil de usar con su

propio servicio de búsqueda (sí, puede ejecutar búsquedas de Google sobre su

propio historial Web), es algo completamente distinto.

Por

ejemplo, he buscado por todos los sitios Web que he visitado alguna vez,

conteniendo la palabra "pulpo." Y sí, los resultados fueron maravillosos.

Por

supuesto, si alguien logró acceder a mi panel de Google - y las

posibilidades de que esto ocurra están muy por encima de cero -

podría buscar cosas mucho menos inocentes que una criatura marina de ocho

tentáculos.

Las malas

posibilidades parecen infinitas, desde el chantaje digital a formas más

profundas de robo de identidad. O seis

agentes de las fuerzas de tarea Conjunta contra el Terrorismo aparecen en el

escalón de la entrada sólo porque usted buscó en Google "los que ejercen

presión".

Pero

espere, hay más, porque no

se trata sólo de la NSA, y su posterior aplicación de tentáculos, que tienen

libre acceso al nexo informativo que es Google y su credo de "No seas

malvado".

También

está el FBI.

El Wall Street Journal

está otra vez siguiendo el rastro.

Los

agentes del orden en los Estados Unidos están expandiendo el uso de las

herramientas utilizadas habitualmente por los piratas informáticos para

obtener información sobre sospechosos, llevando la intervención telefónica

criminal a la era cibernética.

Las

agencias federales se han mantenido en gran medida silenciosas sobre estas

capacidades, pero documentos judiciales y entrevistas con las personas

involucradas en los programas proporcionan nuevos detalles sobre las

herramientas de hacking, incluyendo spyware puesto en las computadoras y los

teléfonos a través de correo electrónico o enlaces Web - técnicas más

comúnmente asociadas con ataques por parte de delincuentes .

Las

personas familiarizadas con la Oficina Federal de programas de investigación

dicen que el uso de herramientas de hacking a las órdenes judiciales ha

crecido, mientras los agentes tratan de mantenerse al día con los

sospechosos que utilizan nuevas tecnologías de comunicación, incluyendo

algunos tipos de chat en línea y herramientas de cifrado. El uso de este

tipo de comunicaciones, que no pueden ser intervenidas como un teléfono, se

le llama "pasando en lo oscuro" entre las autoridades policiales.

Una

portavoz del FBI se negó a comentar.

El FBI

desarrolla algunas herramientas de hacking internas y compra otras del

sector privado. Con esta tecnología, la oficina puede activar remotamente

los micrófonos en los teléfonos que utilizan el software Android de Google

Inc. de grabar las conversaciones, dijo un ex funcionario estadounidense.

Puede

hacer lo mismo a los micrófonos en los ordenadores portátiles sin que el

usuario sepa, dijo la persona. Google declinó hacer comentarios.

Hay más,

pero la esencia es clara:

todos los

métodos de vigilancia aparentemente ridículos utilizados por Jack Bauer y

muchos otros personajes de ficción... eran muy reales.

De

hecho, al igual de real

al

Gran Hermano que

predijo George Orwell (léase 1984)

hace tantos años.

Y es tan real, que vamos a necesitar otro Edward

Snowden para

revelarlo, como el equivalente moderno de la

habitación 101 .