di Tyler Durden

1

Agosto 2013

dal

Sito Web

ZeroHedge

traduzione di

Nicoletta Marino

Versione

originale in inglese

Versione in spagnolo

Vi abbiamo informato in precedenza su quanto ’accaduto

personalmente

a Michelle Catalano che ha raccontato come un giorno si è trovato

faccia a faccia con sei agenti delle forze congiunte antiterrorismo.

Perché?

"La nostra ricerca apparentemente innocente solo curiosa ricerca in

Google di alcune cose, ha creato un tempesta perfetta dai tratti

terroristici; perché in un certo luogo qualcuno stava guardando.

Qualcuno il cui lavoro consiste nel mettere insieme cosa fa la gente in

Internet segnalò con una bandierina rossa quando videro il memorandum

delle nostre ricerche”.

La risposta di “chi” stava guardando dovrebbe essere molto più chiara delle

conseguenze delle rivelazioni di Snowden dei mesi passati.

Invece di ripetere la vecchia storia che

la NSA

(National Security Agency) stava intercettando e registrando

praticamente ogni forma di comunicazione elettronica esistente o rimuginando

su quali filtri adoperasse la Sig.ra Catalano per arrivare ad ottenere un

tale risultato molto inquietante, forse una domanda migliore sarebbe:

cosa sa Google di tutto e di tutti coloro che usano i suoi servigi tutti i

giorni, che al giorno d’oggi vuol dire "tutti quelli che hanno un

computer”.

Il risultato è: sa quasi tutto.

Qui nasce il pensiero e non tanto pensiero” dell’esperimento che

Tom

Gara

riportò

ieri nel WSJ,

(WSJ = Wall Street Journal) prima che si sapesse la storia della

Sig.ra Catalano, per scoprire quanto è vario il repertorio di informazioni

dell’azienda che ha sempre insistito in maniera retorica di “non essere

iniqua”.

Facciamo un

piccolo esperimento mentale.

Immaginiamo un elenco che contiene ogni pagina Web che avete visitato negli

ultimi cinque anni. Contiene tutto quello che avete cercato, ogni indirizzo

di Google Maps, ogni indirizzo elettronico che avete inviato, tutti i

messaggi di chat, di video da Youtube, tutto quello che avete visto.

Ogni entrata è fissata da ora e data per cui è precisa al minuto, al momento

in cui l’avete effettuata.

Immaginate ora che questo elenco è rintracciabile e che si trovi in un

posto Web pulito e facile da usare. Così stando le cose, un hacker che

entra potrebbe utilizzare tutto questo contro di voi.

Bene, dopo aver immaginato tutto questo, andate a “google.com/dashboard“

e vedrete il tutto trasformarsi in realtà.

Per un pezzo che completa la storia di oggi su Google e la privacy di

Amir Efrati del WSJ, mi sono immerso profondamente in Google Dashboard,

una specie di Grande Centrale dei Terminali di ogni informazione che la

società ha immagazzinato su di voi.. E’ una quantità molto stupefacente,

soprattutto se come me, avete utilizzato molto Gmail dal 2004, anno in

cui è stato lanciato.

Mentre siete collegati a Gmail o un sito qualsiasi di Google, la società

segue come utilizzate i suoi servizi- sta osservando come utilizzate

ogni sito che visitate nel Web.

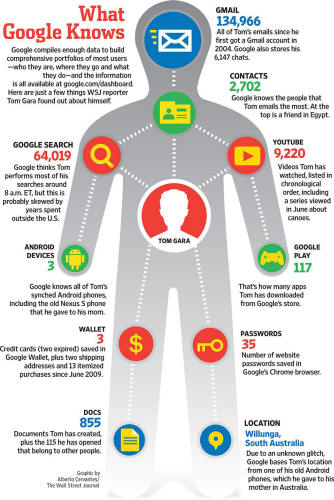

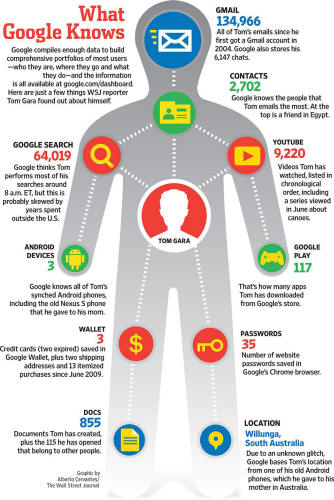

Vi presento una visione della tipologia di dati che ho trovato nel mio

Google Dasboard, fatto come un grafico per il giornale di oggi.

Comprende le mie 64.019 ricerche in Google e 134.966 conversazioni di

Gmail.

Ecco l’immagine

infografica:

Continuano le riflessioni puramente teoriche di Tom Gara:

L’idea che tutti questi dati esistano come una massa numeri nella profondità

di una fattoria di server in California, studiati da disinteressati robot

che traggono i risultati di ricerca e gli annunci più interessanti, è

qualcosa che per la maggior parte di noi può immaginare in astratto.

Il fatto, però, che adesso è ben visibile, in una pagina Web facile da usare

con la ricerca (sì, si possono fare ricerche sul proprio vademecum web in

Google) è qualcosa di completamente diverso.

Per esempio, ho cercato in tutti i siti web che ho visitato che contenevano

la parola “piovra” e i risultati sono stati stupefacenti.

Certo che se qualcuno è riuscito ad accedere al mio account di Google – e le

possibilità sono molto superiori a zero, potrebbe cercare cose molto

meno innocenti di una creatura marina dagli otto tentacoli.

Le possibilità brutte sembrano infinite, si va dal ricatto digitale a forme

più brutte di furto di identità.

O sei agenti delle forze congiunte dell’Antiterrorismo appaiono sulla vostra

porta solo perché avete cercato in Google “coloro che esercitano pressione”.

C’è di più,

perché non si tratta solo della NSA, e dell’applicazione a posteriori dei

suoi tentacoli che hanno libero accesso al cuore informatico che è Google e

del suo credo “Non essere malvagio”, ma anche della FBI.

Il

Wall Street Journal sta

di nuovo seguendo il percorso.

Le forze dell’ordine negli Stati Uniti stanno ampliando l’uso degli

strumenti abitualmente utilizzati dai pirati informatici per ottenere

informazione sui sospettati, proiettando così l’intercettazione telefonica

del crimine nell’era cibernetica.

Le agenzie federali hanno mantenuto in gran parte il silenzio su queste loro

capacità, ma documenti giuridici e interviste con le persone inserite nei

programmi mettono in luce nuovi dettagli sugli strumenti di hacking comprese

spyware inserite nei computer e nei telefoni a mezzo di posta elettronica o

collegamenti web - tecniche più comunemente associate ad attacchi da parte

di delinquenti.

Le persone più vicine all’Ufficio Federale sui programmi di ricerca dicono

che si è incrementato l’utilizzo di strumenti di hacking per ordinanze del

tribunale, gli agenti cercano di mantenersi aggiornati sui sospettati che

utilizzano nuove tecnologie di comunicazione che comprendono anche alcune

tipologie di chat e strumenti cifrati. L’uso di questo tipo di

comunicazione, sulle quali non si può intervenire come con un telefono, tra

le forze di polizia è chiamato “intervento al buio”.

Una portavoce della FBI non ha voluto rilasciare commenti.

L’FBI sviluppa strumenti di hacking interni e ne compra altri dal settore

privato. Con questa tecnologia, l’ufficio può attivare in remoto i microfoni

nei telefoni che utilizzano il software Androidi di Google Inc. per

registrare le conversazioni, questo secondo quanto detto da un ex

funzionario americano.

Può fare lo stesso con i microfoni dei computer portatili senza che il

proprietario lo sappia. Google ha declinato ogni commento in materia.

C’è ancora di più, ma l’essenza è chiara:

tutti i metodi di vigilanza apparentemente ridicoli utilizzati da Jack Bauer

e da molti altri personaggi delle fiction…erano molto realistici.

Infatti come

avviene nella realtà del

Grande

Fratello

predetto da George Orwell (vedi

1984)

tanti anni fa.

Ed è tutto così rerale che avremo bisogno di un altro

Edward Snowden

per rivelarlo come l’equivalente moderno della

stanza 101.