|

del Sitio Web PhaseZero

traducción de

Adela Kaufmann

Si usted tiene un número de teléfono y alguna vez ha sido llamado

por un recluso en una prisión federal, ha registrado un cambio de

dirección con el Servicio Postal, o alquilado un coche en Avis,

utilizado una tarjeta de crédito corporativa o de Sears, solicitado

una condición sin fines de lucro con el IRS, o ha obtenido una

identificación legal para un no conductor de una empresa privada, a

usted lo tienen archivado. Ellos no son quienes usted piensa que son.

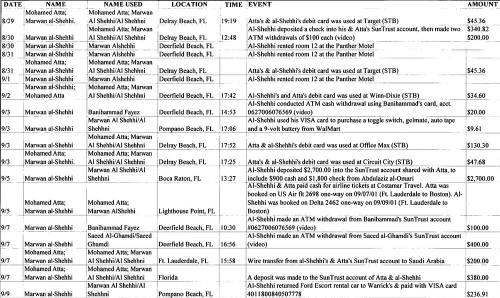

Ellos no son la NSA o la CIA. Ellos son el Centro Nacional de Análisis de Seguridad (NSAC), un oscuro elemento del Departamento de Justicia que se ha expandido desde su creación en 2008 en una organización multi-agencia de 400-personas, con un presupuesto de $150,000,000 al año, empleando casi 300 analistas, la mayoría de los cuales son contratistas corporativos.

[Una lista de contratistas conocidos por estar asociados con NSAC se puede ver aquí.]

Desde octubre de 2001, las siguientes empresas han hecho un trabajo de contrato para el terrorista extranjero... Leer más en sultanakhan.Kinja.com

El Centro tiene sus raíces en el Grupo de Trabajo de Seguimiento de Terroristas Extranjeros (FTTTF), una pequeña célula establecida en octubre de 2001 para buscar terroristas similares a los del 9/11 que podrían haber entrado en los Estados Unidos. Pero con la aparición de amenazas significativas "de cosecha propia", se pensaba que el enfoque de la Fuerza de Tarea era demasiado estrecho.

La NSAC fue creada para centrarse en el escrutinio de nuevas amenazas, específicamente en los estadounidenses, en particular los musulmanes, que pudieran representar una amenaza oculta (el grupo de trabajo se convirtió en una unidad dentro del paraguas burocrático de NSAC).

Como los estadounidenses comenzaron viajar al extranjero para unirse a al-Shabaab y luego a ISIS, la redada del Centro amplió para coger el gran estanque de "juventud" que también podría encajar en un perfil de cualquier de radicalismo o violación de la ley.

Su misión recorre toda la gama completa de "amenazas de seguridad nacional... a los Estados Unidos y sus intereses", según un reporte del Departamento General de Inspección de Justicia de parcialmente desclasificado. Eso incluye todo, desde el terrorismo hasta antinarcóticos, la proliferación nuclear y el espionaje.

La NSAC no sólo tiene un enfoque más allá de las investigación de terroristas extranjeros, sino que en el pasado año y medio, de acuerdo con documentos obtenidos por la Fase Cero y extensas entrevistas con contratistas y funcionarios del gobierno que han trabajado con el Centro y el Grupo de Trabajo, también agresivamente han construido una alianza con los militares, haciendo investigaciones de antecedentes profundos de soldados nacidos en el extranjero y con conexión a extranjeros, civiles y contratistas que trabajan para el gobierno.

Sus investigaciones van más allá del 'veto' de la seguridad tradicional. La NSAC registra a ciertos empleados selectos del gobierno, contratistas y sus afiliados, examinando múltiples capas de parientes conectados y asociados.

Y el Centro alberga docenas de "enlaces" oficiales adicionales de otras agencias gubernamentales, proporcionando a las agencias acceso sin fricción a la información privada acerca de los residentes de Estados Unidos que de otro modo no tendrían.

Hoy en día, a través de una serie de autoridades de alto nivel y relaciones comerciales clasificadas (secretas), el Centro tiene acceso a más de 130 bases de datos y conjuntos de bases de datos de información que comprenden alrededor de dos mil millones de registros, más de la mitad de los cuales son únicos y no contenidos en ningún otro almacén de información del gobierno.

El Centro es, de hecho, de acuerdo con entrevistas con funcionarios del gobierno, la única organización en el gobierno de Estados Unidos con autoridad para profundizar en las actividades y asociaciones de extranjeros y estadounidenses por igual.

Desde su oficina no marcada ni rotulada en el barrio de Crystal City de Arlington, Virginia, el Centro no sólo puede tener acceso a la gama completa de las bases de datos de inteligencia del gobierno de Estados Unidos, sino que también consulta y conserva la información contenida en las fuerzas del orden y datos comerciales.

También lleva a cabo búsquedas en vivo, y conserva los conjuntos de datos clasificados y abiertos de identidad y datos transaccionales para su posterior examen.

En cierto modo, entonces, los datos a los que accede el Centro y regularmente arrastra regularmente a sus redes de protocolos, minando datos, es el equivalente del FBI de colección masiva de la NSA, examinando las bases de datos con la esperanza de encontrar factores desencadenantes o enlaces a los terroristas en lugar de acceder a información específica para mirar a un individuo o incluso a un grupo de individuos.

[Una lista parcial de algunas de las bases de datos utilizadas por la NSAC y FTTTF pueden verse aquí.]

La poderosa percha del Centro - y su alcance prácticamente ilimitado - aporta al gobierno federal más cerca que nunca el Santo Grial de conectar cada punto, un sueño que ha sido perseguido por los cazadores de terroristas desde las 'fallas que permitieron los ataques del 9/11', hace 14 años.

El acceso a los datos y los métodos de análisis que utiliza surgieron de un análisis retrospectivo de las enormes cantidades de datos acerca de los 19 secuestradores que la policía y las agencias de inteligencia tenían indicadores, pero nunca fueron actuados.

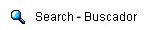

Las Fuerzas de Tarea de Rastreo de Terroristas Extranjeros (originalmente llamados "F-tri-F" por los iniciados) reconstruyeron meticulosamente las acciones de los 19 secuestradores y otros infractores de la ley conocidos - de cómo vivían sus vidas día a día y lo que hicieron para evitar la detección de inteligencia - para encontrar patrones y factores desencadenantes de potencial fechoría.

Ellos crearon miles de páginas de cronologías cubriendo a los 19 secuestradores desde el momento en que entraron en los Estados Unidos, tratando de recrear lo que hicieron cada uno todos los días que estuvieron aquí.

Esos patrones se convirtieron entonces en los perfiles que podrían aplicarse a grandes cantidades de datos dispares y no estructurados para olfatear atributos similares.

Esos atributos, una vez aplicados a las personas, se convirtió en el presupuesto legal para la recolección y retención de datos. Si alguien encaja en el perfil, era digno de una segunda mirada. Ellos eran dignos de una segunda mirada si pudieran encajar en el perfil.

Más allá de los registros públicos y lo que aparece en Internet, más allá de los artículos de noticias o lo que hay en las bases de datos policiales - pero además de todas esas cosas - la mera presencia de un nombre se convierte en justificación suficiente.

Los métodos de NSAC convierten la noción del predicado legal - una proposición lógica o un delito antes que justifique la acción del orden público - en su cabeza.

Utilizando el análisis de grandes datos para descubrir enlaces no evidentes e incluso clandestinos, el Centro ve, no sólo a los sospechosos, sino que a todos los que el contra- terrorismo llama "pieles limpias" - personas sin afiliación conocida con el terrorismo o el crimen, agujas de un gigante pajar que no necesariamente se ven como agujas.

O personas que no son agujas en absoluto, pero que podrían convertirse en agujas en el futuro, y por lo tanto garantizar la observación de hoy.

El pueblo estadounidense ha rechazado reiteradamente la noción de una agencia nacional de inteligencia que opere dentro de nuestras fronteras. Sin embargo la NSAC se ha convertido en el equivalente en el mundo real.

En el camino de su desarrollo, sin embargo, el Centro rara vez ha sido discutido en el presupuesto federal o en las audiencias de supervisión del Congreso disponibles para el público.

Y no siendo ni únicamente una parte de la comunidad de inteligencia (CI) ni sólo una agencia de aplicación de la ley (y sin embargo ambos), bordea las limitaciones que existen en cada comunidad, lo que le permite recoger y examinar la información sobre las personas que de otro modo no están acusadas o son sospechosos de ningún delito.

La Directiva-2 (HSPD-2 de Seguridad Nacional Presidencial), firmada por George W. Bush en octubre de 2001, estableció FTTTF y la dirigió para utilizar,

Aunque la recolección de datos estaba en el centro de su misión, otras agencias - en particular la Agencia de Defensa de Proyectos Avanzados de Investigación (DARPA) y el Campo de Actividad de Contrainteligencia del Pentágono (CIFA) - financió el desarrollo de muchas de las técnicas.

Estos esfuerzos, sin embargo, se encontraron con la oposición pública a causa de la extralimitación legal y las libertades civiles:

Con la CIA restringida de la recopilación de información y las operaciones que eran puramente domésticas, existía una brecha.

Y aunque la NSA, que ha sido descrita promiscuamente como el sucesor de la alerta total de información, lleva a cabo una amplia minería de datos y análisis avanzados para su colección masiva de datos, todavía se limita sólo a interceptar las comunicaciones electrónicas.

A medida en que la investigación y las aplicaciones de minería de datos avanzaron, y a medida en que la NSA construyó su imperio cibernético, el FBI también se transformó.

El FTTTF, que fue colocado administrativamente dentro del FBI en 2002, ayudó a la Oficina a evolucionar hacia lo que ahora se conoce como una agencia de orden público 'impulsada por Inteligencia'.

En otras palabras, detener crímenes (en este caso ataques terroristas) antes de que ocurran usando la inteligencia proactiva y predictiva. El Centro Nacional de Contraterrorismo es responsable de la amenaza extranjera, mientras que el FBI es responsable de la producción nacional.

En 2004, la Casa Blanca también ordenó que se proporcionase "acceso completo" al FTTTF de las bases de datos de seguridad nacional y de inteligencia. Para "satisfacer las necesidades analíticas y técnicas no satisfechas", en 2006, el FBI creó el Centro Nacional de Análisis de Seguridad (NSAC).

De acuerdo con el primer presupuesto de NSAC:

La NSAC amplió formalmente el enfoque del Grupo de Trabajo más allá de sólo los terroristas extranjeros.

El mercado de datos interno se expandió en 2008 para apoyar el trabajo proactivo para identificar posible contrainteligencia y amenazas de proliferación nuclear a través del análisis avanzado de registros financieros, de comunicación y de viaje.

Tanto la ACLU como la Electronic Frontier Foundation han llevado a cabo investigaciones y obtenido documentos en FTTTF y esfuerzos de recolección de datos del FBI.

Ese trabajo, y la documentación complementaria obtenida por la Fase Cero, pintan un cuadro de una masiva, operación de inteligencia nacional pasada por alto, con una misión que va más allá de capturar terroristas extranjeros.

Un proyecto conjunto entre NSAC y el Departamento de Energía de la Oficina de Inteligencia/Contrainteligencia comenzó a buscar a espías extranjeros o empresarios que trataban de infiltrarse en laboratorios de Estados Unidos y entidades.

El Centro también ha prestado asistencia al Comité de Inversiones Extranjeras en Estados Unidos (CFIUS), un esfuerzo interinstitucional que evalúa a las empresas extranjeras que invierten en empresas de Estados Unidos.

En el marco del Proyecto Amón, en 2009, el Centro inició un programa para mirar a los científicos conectados a extranjeros que trabajan en o con la industria estadounidense para buscar potenciales marcadores de contrainteligencia.

Analizaron los datos para identificar blancos potenciales y otras amenazas a través del teléfono y análisis de patrones /enlaces de voz sobre protocolo de Internet (VOIP)/link, un seguimiento constante de un conjunto de comunicaciones alimentaciones entre oficiales conocidos Inteligencia (Kios) y sospechosos oficiales de inteligencia (SIOS) de gobiernos extranjeros que residen en los Estados Unidos, así como objetivos desconocidos.

Pero los objetivos no eran sólo extranjeros.

Bajo el Project Scarecrow, el Centro ha hecho la minería de datos sobre ciudadanos soberanos y otras amenazas internas.

Después de recibir la inteligencia de que los helicópteros pueden ser utilizados en futuros ataques terroristas, el Centro minó datos de 165 pilotos basados americanos con licencias de helicópteros que eran de "países designados de interés."

Trabajando con la policía de Filadelfia, el Centro comparó y emparejó fechas de nacimiento con conductores con licencia para aislar un conjunto de hombres paquistaníes que se cree están potencialmente conectados a un grupo terrorista. Las identidades de conductores nacidos en el extranjero o en los EE.UU. que transportan materiales peligrosos (HAZMAT) se han añadido a un grupo de "personas de interés especial" y es constantemente comparado con conjuntos de datos sospechosos.

Bajo el proyecto Encontrando Terroristas en los Estados Unidos (FINDUS), se utilizó minería de datos para encontrar personas no ubicadas e incluso desconocidas.

Una Exploración de Células de Siria fue creada para apoyar la selección de los candidatos para la dotación del Ejército Libre de Siria en la lucha contra el ISIS. En virtud de su presencia en NSAC, investigadores del Pentágono ahora también tienen acceso a bases de datos altamente restringidas de terroristas conocidos y sospechosos y sus posibles vínculos con los Estados Unidos, dos de ellas llamada Bedrock y Shoebox (caja de zapatos).

En muchos casos, de acuerdo con las personas que han trabajado para FTTTF y contratistas del Centro, grupos destinatarios de miles de personas son comprobados y revisados de nuevo todos los meses en una búsqueda de procesamiento de datos "por lotes".

Como parte del proyecto de Amon, por ejemplo, miles de ciudadanos chinos y taiwaneses que trabajan en o con la industria de Estados Unidos son constantemente objeto de investigación, sus nombres arrojados a las computadoras mensualmente en busca de información negativa o sospechosa.

De acuerdo a un documento obtenido por FTTTF Fase Cero, un promedio de 6,000 paquetes al mes son preparados por el Centro, muchos resultando en derivaciones a las autoridades policiales, pero la mayoría simplemente metadatos humanos viviendo en perpetuos limbos de enlaces de análisis.

El volumen de datos abiertos al Centro, y las complejas consultas realizadas han resultado en el grupo de trabajo construyendo cuatro sistemas únicos de software para gestionar el acceso analista y gestión de datos.

El Fuerza de Rastreo de Terroristas Extranjeros siempre fue un buscador proactivo, usando la minería de datos y toda la gama de información pública y privada para identificar los operativos ocultos en base a sus asociaciones, movimientos o transacciones.

Un documento interno proporcionado a la Fase Cero describe el grupo de trabajo como organizador,

Y sus partidarios. Y sus partidarios. Y sus partidarios...

¿En cuántos clicks del mouse está su nombre?

|