|

Noviembre 2017

del Sitio Web DarkWebNews

traducción de

Adela Kaufmann

Versión

original en ingles

|

Este artículo y contenido son solo para fines de

información general y no tienen la intención de

solicitar actividad ilegal o constituir asesoramiento

legal.

El uso de drogas es dañino para su salud y puede causar

problemas graves, como la muerte y el encarcelamiento, y

cualquier tratamiento no

debe realizarse sin supervisión médica. |

La extraña y maravillosa Web Profunda

Como

está implícito en su propio nombre, la red Profunda puede

describirse mejor como un tipo de laberinto, con un contenido

infinitamente fascinante.

Hay

millones de páginas de interesantes índices, bases de datos, ideas,

redes internas, comunidades y recursos en la red Profunda, tanto

inocentes como nefastos.

El uso de TOR está siendo observando

Al

ser introducido al concepto de la Web Profunda, un hecho siempre

logra confundir a las masas:

-

El 96 por ciento de la Internet no está indexado por motores

de búsqueda como Google y Bing.

-

Eso significa que solo una pequeña parte de la Red Mundial

es accesible para usted a través de los medios estándar.

-

El usuario promedio de Internet solo está aprovechando una

porción del potencial que Internet tiene para ofrecer.

¿Qué es entonces la Red Profunda?

La

Web Profunda es toda la Internet que no puede ser encontrada por los

motores de búsqueda regulares, ya que las páginas no están indexadas

de ninguna manera.

Los motores de búsqueda como Google

tienen un software llamado rastreador Web, o Web crawler o Web

spiders.

Se arrastran para encontrar páginas Web.

Esa información es almacenada en

el índice del motor de búsqueda.

El sistema

de indexación de

Google comienza con un proceso llamado "rastreo".

Imagine una araña robot virtual que comienza en la página de inicio

y luego se desplaza hacia y desde todas las páginas del sitio a las

que se puede acceder haciendo clic en todos los enlaces.

Google luego escanea los datos y los procesa para enviarlos a los

servidores de índices de Google. A partir de ahí, Google organiza

los datos por contexto y los ingresa en una base de algoritmos que

conforman el motor de búsqueda.

Más

allá de los límites del contenido apto para Google encontrará toda

la información que pueda imaginar.

El índice de Google

tiene información sobre

cientos de miles de millones de páginas Web.

Su tamaño es más de 100,000,000 gigabytes.

Fuente

Contiene una amplia gama de información y datos, desde el tablero

interno de su cuenta bancaria después de iniciar sesión en sitios

Web privados protegidos por contraseña a artículos y videos no

listados que podrían ser censurados o bloqueados en ciertos países.

Debajo de la "superficie de la red", hay tesoros de posibilidades.

Solo

tienes que saber cómo encontrarlos.

La

Web Oscura vs. la Web Profunda

La confusión

sobre la Web Profunda y la Web Oscura es desenfrenada.

Incluso las grandes publicaciones se equivocan.

Contrario a la creencia popular, la Web Profunda y la Web Oscura son

en realidad dos definiciones separadas.

Los

medios y, francamente, gran parte del público que no está

familiarizado con la Web Oscura, tienden a usar estos dos conceptos

indistintamente. La gente a menudo toma uno para ser el sinónimo del

otro y viceversa.

Este

es un error común para aquellos que no están familiarizados con el

tema. Pero, la diferencia entre la Web Oscura y la Web Profunda es

bastante dura. Los dos están compuestos y definidos por

constructos conflictivos.

Como

tal, vale la pena aclarar la diferencia.

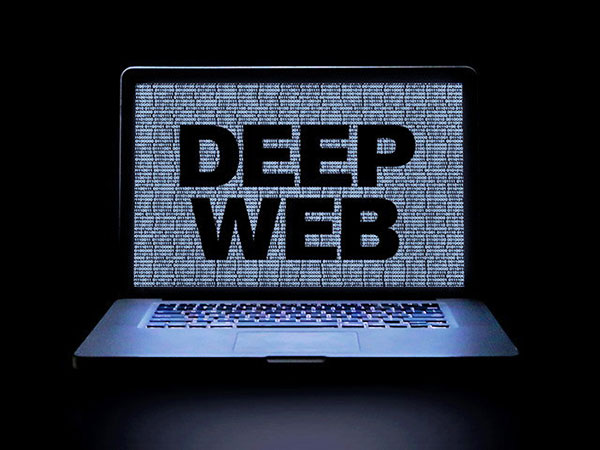

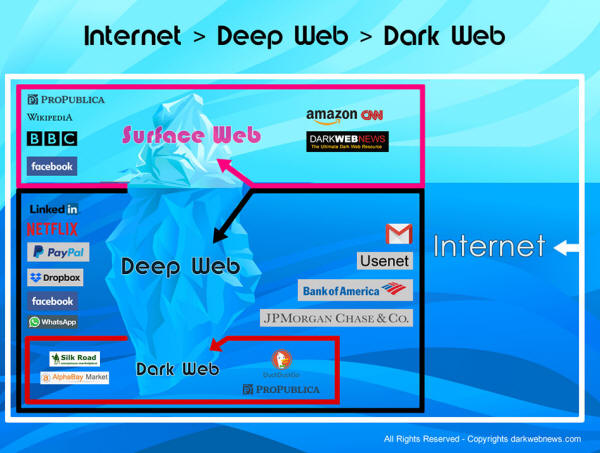

El gráfico de información aclara el concepto de

la Internet, Web de superficie, Web Profunda y Web Oscura

con ejemplos y la metáfora de un iceberg.

El

contraste entre la red Profunda y la red oscura a menudo se describe

visualmente comparándolo con un iceberg. Imagina, para ti, un

iceberg.

Web de superficie

Por

encima del agua está todo el contenido promedio que los usuarios del

Internet analizan a diario.

Esta

es tu,

-

Facebook.com

-

reddit.com

-

justice.gov

-

harvard.edu

Red Profunda

Justo debajo de la superficie de donde el iceberg se encuentra bajo

el agua está la red Profunda.

Está

compuesta por los mismos nombres de host generales que los sitios en

la Web de superficie, pero junto con la extensión de esos dominios.

Esta

es la URL específica de su mensaje de Facebook Messenger con un

amigo, o el material de archivo público del Departamento de

Justicia, o el sistema de comunicaciones interno de Harvard.

La

Web Profunda es la mayoría de Internet en general.

La

Red Oscura

La

porción menguante en la parte inferior del iceberg es un subconjunto

de la red Profunda a la que solo se puede acceder a través de un

software que protege el anonimato.

Debido a esto, la Web Oscura es el hogar de entidades que no quieren

ser encontradas.

Para

expandir esa visión, es necesario explicar que la Web

Oscura contiene

URL que terminan en .onion en lugar de .com, .gov o .edu.

La

red en la que residen estas URL .onion no se puede acceder con el

mismo navegador que utiliza para acceder a sus mensajes de Facebook,

el archivo del departamento de justicia o su cuenta de correo

electrónico de Harvard. Puede usar un Chrome o Safari simple para

acceder a estos.

La

Web Oscura requiere un programa de software específico (el navegador

Tor)

para hacer el truco, y le ofrece una capa especial de anonimato que

la Web de superficie y la Web Profunda no pueden.

Como

tal, la Web Oscura es un lugar para personas y actividades que no

desean ser encontrados a través de los medios estándar.

Está

completa con mercados y foros de comercio ilegal, comunidades de

piratería, comunicaciones privadas entre periodistas y denunciantes,

y más.

Cómo

acceder a la Web Profunda

El

acceso a la Web Profunda no se realiza por medios directos, ya que

la información almacenada en ella existe en las bases de datos, lo

que hace imposible que los motores de búsqueda convencionales

obtengan los datos simplemente buscándolos.

Los

motores de búsqueda como Google solo organizan e indexan los datos

que están disponibles en la internet, ya que, en la mayoría de los

casos, la URL es fija, sujeta a ser recogida por el robot de rastreo

de Google, o no se requieren permisos especiales para ver las

páginas Web.

Al

rastrear e indexar páginas, el sistema bot de Google prefiere las

URL que siguen una

estructura de directorio simple; es

decir, el contenido principal de un sitio no debe ser más de dos

niveles de subdirectorio debajo del dominio principal del sitio.

Una

forma de visualizar este concepto es compararlo con una jerarquía de

carpetas de almacenamiento de archivos: no desea organizar los

archivos de su escritorio de una manera que sería demasiado

complicada con múltiples rutas y direcciones; eso derrotará

completamente el propósito. La misma idea se aplica aquí.

En

el caso de que se necesiten contraseñas, los navegadores estándar no

pueden pasar por alto esta etapa, ya que la información contenida es

altamente confidencial y también lo es la necesidad de protegerla.

Debido al gran

tamaño de

la Web Profunda y la profundidad de la información que contiene, no

hay una forma real de acceder a ella.

Existen diferentes métodos mediante los cuales usted puede acceder a

su dirección de correo electrónico, cuentas de redes sociales o

portales en línea, dependiendo de los enlaces en los que haga clic,

los redireccionamientos que encuentre, el contenido que ingrese,

etc.

La

información almacenada en la Web Profunda es inmensa. Y es en su

mayoría de acceso público.

Como

se mencionó anteriormente, debajo de la Web Profunda se encuentra la

Web Oscura a la que solo se puede acceder mediante el navegador Tor.

Se

debe seguir un estricto conjunto de pautas para garantizar que sus

actividades en la Web Oscura permanezcan en el anonimato ya que el

uso de Tor a menudo está sujeto a supervisión por parte de las

autoridades y ocasionalmente tiene vulnerabilidades que pueden

filtrar su dirección IP real.

Para

obtener más información acerca de cómo acceder y usar correctamente

la Web Oscura, consulte una guía completa en nuestra página Acceso

a la Web Oscura .

¿Qué

se puede encontrar en la Web oculta?

Los

datos encontrados en la Web Profunda incluyen, pero sin

duda no están limitados a ...

-

Mega-bases de datos Multi-URL que son demasiado grandes para

que los motores de búsqueda las indexen correctamente. Aquí

hay una lista útil basada en la categoría.

-

Registros, certificados, directorios de nombres, índices de

biblioteca, etc.

-

Sitios Web protegidos por contraseña y solo para miembros.

-

Páginas de acceso programado. Esto podría incluir la página

Web interna de una prueba que está tomando para un curso en

línea.

-

Contenido de medios digitales bloqueado en un muro de

pago. Las organizaciones de noticias utilizan esto como

parte de su modelo de ingresos para alentar a los lectores /

televidentes a suscribirse y pagar los informes

periodísticos.

-

El panel de control de cualquier tipo de cuenta individual,

ya sea banca, plataformas sociales, servicios de correo

electrónico, etc. Esto solo está disponible después de que

una cuenta haya ingresado y se haya accedido. Luego, la URL

cambia a una dirección privada en consecuencia.

-

Comunicación o hilos de dos personas de usuario a usuario en

las redes sociales, servicios de chat, plataformas de

mensajería, etc. Se aplica la misma regla para el número 4

aquí.

La

Web Profunda es extremadamente útil para comunicarse bajo

cifrado. Estos usuarios incluyen a cualquiera que necesite

protección de los poderes de supervisión.

A continuación se encuentran algunos de los grupos principales que

se benefician de las capacidades de comunicación encriptada de la

Web Profunda:

1. Denunciantes y periodistas

Edward Snowden es

el denunciante más conocido en los últimos tiempos.

Contratistas de inteligencia, empleados gubernamentales o

corporativos, ciudadanos promedio, ex espías, miembros de las

fuerzas armadas ... todos estos son datos demográficos que en el

pasado abrieron a los periodistas información sobre la

corrupción en sus campos.

Bajo la máscara del anonimato, pueden comunicar información

clasificada a los periodistas para exponer las malas acciones.

Denunciantes prolíficos como Edward Snowden y Chelsea Manning

usaron esta ruta para compartir documentos clasificados.

2. Defensores de la libertad de expresión y anticensura, y

manifestantes políticos

Cualquiera que busque evadir la vigilancia del gobierno (que, en

muchos casos, podría usar posteriormente para oprimir la

libertad de expresión) encuentra que la red oscura es un buen

lugar para comunicarse de forma anónima.

3. Ciudadanos en regímenes opresivos que necesitan acceso a

noticias e información que no pueden entrar en su país

La Web Profunda también se compone de sitios Web y servicios que

se recopilan específicamente en la categoría Web Oscura. Esto

significa que solo son accesibles a través de Tor y siempre

terminan en URL de.onion.

Mercados de la Red Profunda

La

red oscura alberga cientos

de mercados clandestinos que

venden todo tipo de productos y servicios ilícitos, incluidos...

1. Drogas

Los mercados de la Web Oscura venden todos los productos

farmacéuticos que pueda imaginar, desde heroína hasta hongos y

LSD.

La mayoría de los mercados también venden medicamentos recetados

legales, que van desde medicamentos para el TDAH hasta pastillas

de testosterona e incluso Prozac.

3. Malware, ransomware y servicios de piratería

Los detalles robados de la tarjeta de crédito y débito, los

números de seguro social y otra información obtenida a través

del robo de identidad a menudo se encuentran en la red oscura.

Los hackers, los expertos en

phishing

y los desarrolladores de

ransomware

y malware anuncian regularmente sus servicios en la Web Oscura.

Los ciberataques están en aumento en los últimos años

precisamente porque el acto de propagar el ransomware es una

práctica lucrativa para cualquiera que quiera ganar dinero

reteniendo datos para obtener un rescate. También hay un aumento

reciente en las campañas de

adware.

Estos productos y servicios a menudo provienen originalmente de

la Web Oscura.

Las ventas de ransomware en los mercados de la Web Oscura

experimentaron un

repunte del

2.502 por ciento solo en 2017.

4. Armas

Armas de fuego, cuchillos e incluso granadas y equipos de bombas

se pueden encontrar en mercados Web oscuros.

5. Servicios de Asesinos a sueldo

Esta categoría de mercado Web Oscura en particular entró en la

conciencia de la corriente principal después de que Ross

Ulbricht, fundador del infame mercado de la red oscura Silk

Road, fue arrestado.

Él fue finalmente condenado

a cadena perpetua bajo

cargos relacionados con las drogas, la piratería, el lavado de

dinero y asesinato

adquisición; el

último cargo fue particularmente influyente para convencer al

jurado de que condenara a Ulbricht por otros cargos además de

contratar a un sicario para que asesinara a alguien.

También es lo que ganó la atención pública internacional de la

historia entre personas que no están familiarizadas con la idea

de mercados de la Web Oscura.

Hay varios mercados conocidos que se ocupan de manera explícita

en el campo de los asesinos contratados, como Hitman

Network, por ejemplo.

Sin embargo, vale la pena señalar que los estafadores a menudo

utilizan esta "industria" para atraer a posibles víctimas

vulnerables y huir con su dinero sin hacer el trabajo.

Pornografía infantil

Desafortunadamente, el manto de anonimato traído por la red Tor

también genera una gran cantidad de pedófilos y depredadores, más

del 80 por ciento, según un

estudio.

Algunas plataformas de la Red Oscura permiten a los usuarios

difundir imágenes pornográficas y videos de niños, y algunas

plataformas incluso proporcionan los medios para que los usuarios

organicen reuniones con sus víctimas.

La

aplicación de la ley internacional ha desmantelado varias de estas

plataformas en los últimos años, arrestando a miles de abusadores de

niños y traficantes de personas en el proceso. La cantidad de

usuarios detrás de estos sitios es asombrosa.

Uno

que fue

arrestado por la policía alemana a principios de este año fue Elysium,

que logró atraer a más de 87,000 usuarios en todo el mundo.

En

2014, el FBI tomó medidas enérgicas contra Playpen, otro

sitio de pornografía infantil con 150,000 usuarios.

El

FBI aprehendió a su creador y administrador principal, y procedió a

operar el sitio para reunir información sobre sus usuarios.

Siguió una

investigación que

dio lugar a más de 800 arrestos en los Estados Unidos y en el

extranjero, y más de 300 niños identificados o rescatados

internacionalmente.

Contenido de Torrented

Juegos inéditos, películas y programas de televisión en abundancia

son fáciles de encontrar en la Web Oscura. Cada vez más sitios se

están moviendo a la red oscura para evadir la creciente amenaza de

acciones legales por censura o derechos de autor.

Volcado de datos filtrados

Esta

es una categoría caliente, al menos que domina todos los titulares

durante meses después de una fuga importante. Ha habido docenas de

filtraciones interesantes en los últimos cinco años.

Aquí hay

una tabla comprensiva y visualmente convincente de todas ellas. Solo

un par de las filtraciones más notorias incluyen ...

Buscador de amigos adultos

El Buscador de Amigos Adultos infringe en 2015 y 2016 que

expuso colectivamente los datos de preferencia sexual, correos

electrónicos, nombres de usuario, direcciones IP e historial de

acceso de más de 303 millones de usuarios de la red de conexión.

Ashley Madison

Un servicio de citas en línea que se comercializa a las personas

que quieren engañar a sus cónyuges fue pirateado en julio de

2015.

Después de algunos meses de vacilación, los datos pirateados de

aproximadamente 32 millones de usuarios de Ashley Madison fueron

finalmente lanzados por

el enigmático grupo de piratería The Impact Team.

La fuga incluía

nombres, números de teléfono, direcciones, perfiles de miembros,

así como detalles y registros de la tarjeta de crédito.

La filtración de Ashley Madison fue seguida por una

exhaustiva campaña de extorsión en

la que muchas víctimas de violación fueron engañadas para pagar

en efectivo a los estafadores a cambio de secretos que

supuestamente dañarían su reputación.

Hay un excelente documental de TV ( Ashley

Madison Sex, Lies y Cyber Attacks)

que narra cómo se desarrolló el truco de Ashley Madison, y

también detalla los escándalos subsecuentes que estallaron

después.

WikiLeaks

Desde que el sitio fue creado en 2006 por el programador informático

y activista Julian Assange, los depósitos de datos de WikiLeaks han

recibido la atención pública masiva de todo el mundo.

Vale

la pena toda una sección, pero en aras de la claridad, aquí hay una

instantánea de lo que cubre el sitio Web de denuncias, y además

ejemplos en cada categoría.

-

Inteligencia:

esta serie, que está organizada en subcategorías, reúne

información clasificada sobre la infraestructura, las

prácticas, las políticas y las implementaciones que utilizan

la industria de inteligencia y el gobierno de EE. UU. Para

espiar a ciudadanos, gobiernos extranjeros (incluso aliados)

y departamentos intergubernamentales.

-

Economía global:

una gama de información detallada relacionada con temas

globales de gran importancia, la más reciente incluye los correos

electrónicos internos de campaña del

candidato presidencial francés 2017 Emmanuel Macron (que

ahora es presidente).

-

Política internacional:

lo más destacado en esta sección son los informes

confidenciales filtrados de las Naciones Unidas que

relatan prácticas corruptas desde el abuso sexual hasta el

fraude financiero.

También hay un archivo de correo

electrónico de

las comunicaciones del partido Justicia y Desarrollo de

Turquía, documentos sobre las operaciones

militares dirigidas

por la Unión Europea con respecto a los barcos de

refugiados, y más.

-

Corporaciones:

dentro de los escándalos y encubrimientos que involucran a

las principales entidades corporativas, incluyendo un

dossier sobre el infame hack de Sony,

registros sobre el proveedor global de malware de

vigilancia Hacking

Team,

un archivo de material

grabado que muestra

el escándalo de corrupción que involucra a dos ex

presidentes estadounidenses, y más.

-

Gobierno:

esta categoría abarca ampliamente todas las secciones

anteriores combinadas.

-

Guerra y militares:

en gran parte, esta sección está compuesta por documentos,

revelaciones, informes y archivos de operaciones militares

estadounidenses clasificadas en Iraq y Afganistán.

También hay un tesoro de testimonios y registros sobre las

prácticas internas del centro

de detención de pesadilla

de Estados Unidos en

Guantánamo .

Hechos y curiosidades sobre la Web Profunda

1. Mejora la privacidad en gran medida

La encriptación es precisamente la función principal de la Web

Profunda. Es lo que lo define, y es lo que lo mantiene vivo.

Debido a la sólida capa de encriptación que ofrece la Web

Profunda, es utilizada regularmente por individuos y grupos que

son vulnerables a la vigilancia, piratería u otras partes

interesadas en comprometer su seguridad.

Este grupo demográfico abarca a personas como periodistas,

denunciantes, ciudadanos que viven bajo regímenes opresivos

plagados de censura, e incluso personas que están en relaciones

inseguras y abusivas que necesitan una forma de comunicarse de

forma segura con los demás.

El gobierno chino tiene normas de censura notoriamente

excesivas. Tan notorio, de hecho, que el resto del mundo ha

etiquetado el apodo, El

gran cortafuegos de China.

Al utilizar el cifrado de la Web Profunda junto con una red

privada o proxy, los ciudadanos chinos pueden eludir el firewall

para acceder al contenido que deseen.

2. El enrutador Tor Onion fue creado por el gobierno

Curiosamente, las primeras personas en pensar en una forma de

eludir el portal posibilidad sin fin fue el gobierno de Estados

Unidos.

En la década de 1990, un equipo de matemáticos Marina diseñó la

tecnología Tor Onion Router para permitir que las

unidades militares y agencias gubernamentales comunicaran

material clasificado sobre una red encriptada.

Esta es la base para la Web Oscura que hoy conocemos

3. Comprende la mayoría del Internet

La mayoría de las estimaciones dicen que el Web profundo se

compone de aproximadamente el 96 por ciento del internet. El 4

por ciento más pequeño es indexado por los motores de búsqueda

como Google y Bing.

Conceptos erróneos comunes sobre la Web Profunda

1. La Web Profunda y la Web Oscura son las mismas

Como se explicó anteriormente, la Web Profunda y la Web Oscura

son completamente diferentes, y ambas requieren direcciones

especiales para acceder al contenido que se encuentra en cada

caso.

Se puede acceder a la Web Profunda mediante un protocolo que

utiliza enlaces Web no indexados, en lugar de páginas que puede

encontrar fácilmente a través de una Búsqueda de Google.

Por el contrario, se accede a la Web Oscura utilizando el

navegador Tor. Los

enlaces allí operan bajo un dominio .onion.

2. Es solo una fuente de bienes y servicios ilegales

La Web Profunda no trata enteramente con bienes y servicios

ilegales.

Debido a que la mayor parte del contenido en la Web Profunda es

en su mayoría de acceso público con backends, índices y datos,

no necesariamente genera actos ilegales.

La Web Oscura, sin embargo, es más un refugio para delincuentes.

3. Es una plataforma anónima

El hecho de que la Web Profunda esté encriptada no significa que

sea anónima. Es muy probable que se filtren direcciones IP y las

ubicaciones de los usuarios.

La mejor forma de pensar es suponer que su información

inevitablemente se filtrará (incluso si la oportunidad es baja).

Está mejor protegido usando una

red privada virtual (VPN)

en la Web Profunda si está haciendo algo que esté sujeto a

cualquier control, independientemente de si es legal o no.

Esta es solo una medida de mejora de seguridad inteligente.

4. Es completamente segura

En la Web Oscura en particular, debe usar una combinación de Tor

(para acceder a sitios .onion) y VPN (para proteger su anonimato

y hacer que su dirección IP sea casi imposible de rastrear).

Al igual que el punto N° 3, es importante afirmar que el hecho

de que la Web Profunda esté encriptada no significa que sea

segura.

Un buen caso de "Qué no hacer" que se aplica explícitamente a la

Web Oscura se puede hacer utilizando el creador de Silk Road

Ross Ulbricht como ejemplo.

El fundador del notorio sitio de comercio de drogas de la red

oscura hizo

una serie de acciones descuidadas que

eventualmente llevaron al FBI a su identidad y ubicación.

Dicho esto, las personas también pueden ser inteligentes acerca

de cómo operar un mercado de redes oscuras sin ser atrapados. Se

necesita pensar antes de la aplicación de la ley.

Peligros de la Web Profunda

1. Hackers

Los hackers están siempre a raya deambulando por la Web Profunda

y oscura, y aprovecharán la oportunidad para aprovechar una

situación existente.

Además, aquellos que necesitan información valiosa de una

entidad en particular los contratan para llevar a cabo diversas

operaciones, como obtener datos confidenciales o poner en

peligro un determinado sistema para obtener los resultados

deseados.

Varios informes confirmados de violaciones de datos y pérdida de

fondos debido a la piratería se han informado en el pasado

reciente.

Y la cantidad de casos en los que se producen hackeos es cada

vez mayor.

2. Ser atrapados por hacer algo ilegal

Cientos de personas han sido atrapadas y arrestadas por las

fuerzas del orden público por realizar operaciones ilegales en

la Web Profunda y oscura.

A veces, estas personas eran de hecho inocentes; el gobierno

tiene un historial de ejemplos de personas que se encontraban en

el lugar equivocado en el momento equivocado, tratando de enviar

un mensaje de que están tomando medidas enérgicas contra la

represión.

Uno de esos casos involucraba a Barrett Brown, periodista,

activista y una especie de oficina de prensa del prolífico grupo

de hacktivismo, Anonymous.

Dentro de un hilo en Projecto PM, la comunidad investigativa en

línea que fundó, Brown tropezó con un archivo comprimido que

contenía datos de Stratfor.

Esto fue parte del infame correo electrónico de Stratfor de

2012, que filtró las comunicaciones internas y los registros de

los clientes de la firma de inteligencia global a WikiLeaks, que

lo publicó como parte de su fuga

de archivos de inteligencia global (GiFiles).

Brown copió y pegó ese enlace de datos pirateados en otro foro

para que él y su equipo pudieran discutir sus contenidos para

una investigación más amplia sobre la agencia de inteligencia.

Eso es todo lo que hizo ... copiar y pegar. Más tarde, los

federales arrestaron a Brown y lo

acusaron de poseer

contenido robado.

Varios otros factores podrían exponer su identidad en la red

Profunda, como el uso de su nombre real y correo electrónico

para publicar en foros. Estos tienden a dar a los terceros una

idea de quién eres.

Por esta razón, las personas pueden exponer su identidad sin que

siquiera saberlo.

Esto les daría a los investigadores suficiente tiempo para

monitorear sus actividades y reunir suficiente evidencia para

incriminarlos después de un arresto.

3. Espiando por los ISP y el gobierno.

De hecho, los ISP (proveedores de servicios de Internet) pueden

vigilar cada detalle que sus clientes están haciendo en

Internet, ya que están ofreciendo el servicio y tienen acceso a

las bases de datos de sus sistemas.

Por otro lado, los gobiernos poseen la infraestructura y las

herramientas financiadas en gran medida que utilizan para espiar

a sus objetivos, muchos de los cuales son ciudadanos comunes y

corrientes.

WikiLeaks ha compilado extensamente secretos filtrados sobre

esta práctica engañosa.

Algunas de las filtraciones revelaron que la Agencia Central de

Inteligencia (CIA) espía sus objetivos mediante la instalación

de troyanos y malware que llevan a cabo varios tipos de

operaciones.

El dossier

"Vault 7" de WikiLeaks menciona

cómo la CIA ha desarrollado herramientas para cada dispositivo

que puede acceder a Internet y, como tal, uno puede ser

monitoreado sin saberlo.

Julian Assange y WikiLeaks también descubrieron que la

CIA espía

a sus contrapartes intergubernamentales, principalmente la Agencia

de Seguridad Nacional (NSA).

4. Sanciones y asuntos legales.

Algunos países tienen pautas estrictas que rigen el uso y el

comportamiento de los ciudadanos en Internet.

Muchas de estas políticas también se extienden a la Web oculta,

asumiendo que los usuarios finalmente serán atrapados evadiendo

la Web de la superficie. Y como tal, aquellos que violen las

leyes están sujetos a sanciones que incluyen multas o penas de

cárcel.

Con un mayor nivel de delito cibernético, entonces deben existir

tales medidas para garantizar que nadie sufra a expensas de los

demás.

Anonimato de la Web Profunda - Qué es y cómo lograrlo

Mantenerse anónimo es imprescindible en la Web oculta. Viendo cómo

el anonimato es

una de sus funciones principales, ¿por qué no querrías hacer lo

mejor que pudieras para lograrlo?

Estos son los principales programas que debes descargar y las pautas

que debes seguir para mantenerte anónimo en la Web Profunda y

oscura:

1. Tor (El Enrutador Onion)

Tor tiene sus orígenes en el Laboratorio de Investigación Naval

de los Estados Unidos, donde fue creado por un

equipo de matemáticos a

fines de la década de 1990 para darle al gobierno una capa

adicional de cifrado en la comunicación de mensajes

confidenciales.

Su principal aplicación era proteger las comunicaciones

intergubernamentales y la información de inteligencia de ser

interceptada por entidades extranjeras.

Hoy, el navegador es parte de una iniciativa de código abierto

más grande llamada El

Proyecto Tor,

que es, en parte, financiada por el Departamento de Defensa de

EE. UU.

Tiene la tarea de crear una serie de programas para acceder y

mejorar las funciones de la red El Enrutador Onion (Tor),

que es a través del que opera el navegador Tor.

La red de Onion Router es una invención técnica extremadamente

única. Está lleno de sitios Web que terminan con un dominio

.onion, al contrario de los sufijos de dominio comunes

encontrados en la Web de superficie como .com, .org, .edu y un

sinnúmero de otros.

El navegador Tor se

puede usar para

acceder a la Web de superficie, la Web Profunda y la Web

Oscura. Y es fácil de usar, ya que su interfaz e intuició es

casi idéntica a la de la superficie de sólo explorador Web

Mozilla Firefox como el extremo delantero es el clon de ella.

Pero cuando miras bajo el capó de cómo funciona El Navegador

Tor en realidad, sus funciones internas son completamente

diferentes.

Cuando utilizas el navegador Tor, tu conexión supera un conjunto

de relés ejecutados

por voluntarios de todo el mundo en

una red distribuida que se extiende desde un nodo al otro. La

naturaleza distribuida de la red es precisamente lo que permite

que el navegador Tor proteja su anonimato.

Intenta evitar que tus sitios y hábitos de navegación sean

recogidos por los sitios que visitas y con los que te comunicas.

Por lo tanto, El Navegador Tor tiene la capacidad de

proteger su anonimato en un sentido superficial (siempre que no

registre cuentas en sitios Web oscuros con su nombre real e

información confidencial). Pero el hecho de que la red Tor sea

en su mayoría anónima no significa que sea segura.

Sin embargo, al usar el navegador, se deben tomar algunas

medidas para garantizar que su dirección IP no se filtre.

Entre ellos está asegurarse de que todas las demás aplicaciones

estén cerradas y mantener el navegador Tor en su tamaño

predeterminado.

Se deben seguir otras pautas para

garantizar que se proteja su privacidad y seguridad mientras se

navega por la Web Oscura en particular.

Estas directrices implican el uso de una red privada virtual (VPN),

que le proporcionará un impulso extra en seguridad mientras

navega por la red oscura y también le brinda una falla segura

contra las vulnerabilidades

de Tor,

como cuando pierde su IP real, como lo hizo antes. .

2. Redes privadas virtuales

Para protegerse aún más en la Web Profunda, debe asegurarse de

que su red

privada virtual esté

activada incluso antes de iniciar el navegador Tor, ya que

oculta la ubicación real de un individuo al cambiar su dirección

IP (que generalmente se usa para rastrear la ubicación de una

persona) a una ubicación aleatoria en el mundo.

Por ejemplo, si se encuentra en Phoenix, Arizona y desea navegar

por Internet libremente (ya sea en la superficie de la Web, la

Web Oscura o la Web Profunda), puede hacerlo instalando una VPN

confiable y ejecutándola mientras está en línea.

La VPN ocultará su dirección IP real (donde se encuentra, en

Phoenix) y hará que su dirección IP parezca estar registrada en

una ubicación diferente y aleatoria en cualquier parte del

mundo.

De esta forma, cualquiera que quiera averiguar su dirección IP

no podrá hacerlo: su dirección IP parecerá estar registrada en

otra ubicación, como Ciudad de México, Copenhague o Toronto, y

así sucesivamente.

Además, una VPN encriptará toda su información, enviada y

recibida, a través de Internet o Web Oscura.

Esto significa que si alguien puede interceptarlo, entonces no

pueden decir lo que estás haciendo de todos modos.

3. Cifrado (encriptado) de Privacidad Bastante Buena (PGP)

Pretty Good Privacy (PGP)

es un sistema de comunicación en el que los mensajes importantes

se codifican utilizando el código de cifrado PGP del receptor.

Cuando se envía el mensaje, se usa la clave pública del

receptor, y luego el receptor usa su clave privada para

descifrar el mensaje.

La práctica se utiliza en mercados de la Red Oscura donde

vendedores y compradores usan el método de encriptación para

proteger la confidencialidad de la información que envían entre

sí.

El usuario promedio de Internet también puede considerar que PGP

es útil para comunicarse en línea, ya que la realidad de la

vigilancia gubernamental sigue asomándose a la vida cotidiana de

los ciudadanos.

En un nivel más amplio, PGP se usa en instancias donde se

intercambia material sensible entre dos partes.

Esto incluye conversaciones sobre material clasificado entre

periodistas y denunciantes, así como comunicaciones

intergubernamentales entre entidades federales.

Dark Web News ha

publicado una guía completa aquí que

describe la importancia de PGP y guía a los lectores a través

del proceso de establecer uno.

4. Correo electrónico anónimo

Tal como lo sugiere su nombre, el correo electrónico anónimo

ofrece una mayor privacidad individual en línea en gran medida.

Independientemente de las actividades que persigue una persona

en la Web Profunda, siempre se recomienda utilizar

un correo electrónico anónimo para

hacerlo.

Es decir, no deberían usar su dirección de correo electrónico

real, ya que podría revelar su identidad fácilmente al revelar

su nombre.

Al crear la cuenta de correo electrónico, uno debe asegurarse de

que el nombre de usuario no se asemeje a su nombre real para

evitar estar sujeto a la vigilancia del gobierno, fraude,

estafas, intentos de phishing y otros problemas de

seguridad.

Hay varios servicios de correo electrónico anónimos, más

notablemente, HideMyAss, TorGuard y Guerrilla

Mail .

Puede probarlos si lo desea.

Dark Web News pone a su disposición una guía completa sobre este

tema aquí.

5. Contraseñas y nombres de usuario

Entre los errores que revelaron la verdadera identidad y el

arresto definitivo del ex fundador de Silk Road, Ross William

Ulbricht (alias "Dread Pirate Roberts") fue que utilizó

su nombre real y dirección de correo electrónico para

publicar en foros públicos sobre sus actividades en la Web

Oscura.

Después de esto, fue fácil para los federales rastrearlo y

arrestarlo.

Esto muestra la importancia de usar un nombre de usuario anónimo

para llevar a cabo actividades en la Web Profunda.

El uso de contraseñas seguras también es esencial, ya que

garantiza que la cuenta no se vea fácilmente comprometida no

solo por piratas informáticos, sino también por asociados

cercanos. Las contraseñas seguras basadas en un sitio Web

determinado variarán al cumplir un criterio específico.

Pero para empezar, una contraseña segura debe comprender al

menos ocho caracteres, tener palabras que no se encuentran en el

diccionario inglés, constar de al menos una letra mayúscula, un

número y caracteres especiales.

La regla general es: cuanto más compleja es la contraseña, más

segura es la cuenta. Un simple programa

de administrador de contraseñas puede

ayudar con esto.

Cuando se trata del nombre de usuario, sigue siendo

responsabilidad de una persona asegurarse de que no sea similar

a su nombre real, como en el caso de los identificadores de

correo electrónico anónimos.

6. Bloquear la webcam

Los hackers están siempre a raya y siempre están listos para

sacar provecho de cualquier vulnerabilidad dentro de un sistema

dado para que puedan penetrar en él.

Una forma lucrativa de ataque de ransomware es aprovechar la

vulnerabilidad de una computadora para instalar spyware que

puede tomar fotos y videos a través de la cámara Web, solo para

enviar los datos directamente al pirata informático en tiempo

real.

A continuación, pueden exigir un rescate de usted y, dependiendo

de la naturaleza de las fotos / videos que capturen con la

cámara Web, es probable que esté aún más incentivado a pagar el

rescate.

Una solución fácil a esto es simplemente grabar su cámara Web o cubrirla

de alguna manera para

que los piratas informáticos no puedan recopilar registros

visuales de su vida cotidiana si su computadora está en peligro.

Esta es una posibilidad aterradora pero plausible.

No es de

extrañar por qué el CEO de Facebook ha

tapado su cámara Web

Consejos de navegación Web Profunda

Hay

muchos factores que comprometen la seguridad y protección en línea

de un usuario mientras se encuentra en la Web Profunda, a pesar del

hecho de que puede usar un navegador común para acceder a él.

El

promedio de Joe probablemente dejará más rastros que revelan su

identidad en comparación con un experto que ha estado operando en la

Web oculta durante bastante tiempo.

Lo

dominará una vez que haya tenido tiempo para acostumbrarse a la Web

Profunda, pero a continuación le presentamos algunas de las mejores

prácticas que debe tener en cuenta para su seguridad.

(Tenga en cuenta que todos estos consejos se aplican tanto a la Web

Oscura como a la Web Profunda. La única diferencia es que no puede

acceder a la Web Oscura sin utilizar el navegador Tor, ya que no

podrá acceder a los enlaces .onion en un navegador normal.)

Practique el clic seguro

Evite todos los enlaces maliciosos que no provienen de un sitio

Web o usuario de confianza.

Si está navegando en la Web Oscura en particular, SIEMPRE debe

verificar e incluso verificar tres veces para asegurarse de que

está utilizando la URL .onion actual para cualquier sitio que

desee visitar.

Los enlaces Web oscuros son constantemente susceptibles de

cambios, por lo que es mejor que consulte con una fuente

acreditada para asegurarse de que se verifique el enlace.

Observa lo que descargas

No descargues aplicaciones, .pdf ni nada de fuentes o sitios Web

que no sean de confianza. Es tan simple como eso.

Obtén un programa antivirus actualizado

Los dispositivos utilizados para acceder a la Web oculta deben

estar limpios y tener un antivirus actualizado que asegure que

su computadora no esté contaminada.

Los hackers a menudo se infiltrarán en un dispositivo instalando

spyware en los navegadores que las víctimas están usando. Al

hacerlo, la información sobre las actividades del usuario se

envía al desarrollador de spyware en tiempo real.

Conéctese a redes de confianza

Por último, pero no menos importante, nunca te conectes a redes

no seguras o desconocidas. Esto incluye el Wi-Fi en su amigable

cibercafé o cafetería.

A veces lo mejor es usar una red en la que confíe.

Sitios Web profundos y enlaces de .onion

La

Web Oscura y Profunda está llena de contenido interesante de todas

las diferentes categorías. Los enlaces Web Oscuros son seguidos por

un parámetro .onion, y los enlaces Web profundos pueden contener

cualquier otro dominio.

Aquí

hay tablas que contienen los 10 sitios más populares en la Web

Oscura y Profunda, junto con los enlaces correspondientes.

Dark

Web News compiló la mayor fuente de enlaces

Web profundos y capturas de pantalla

en línea,

y está en continuo crecimiento.

Imágenes de la Internet Profunda o Deep Web

Capturas de pantalla en tiempo real o recientes de sitios Web en

vivo profundos son increíblemente útiles para cualquiera que esté

pensando en explorar en la Web Profunda.

Las

capturas de pantalla le dan la oportunidad de echar un vistazo al

sitio Web y sus posibles ofertas sin tener que visitarlo todavía.

Una

vez que haya decidido que vale la pena la inmersión, puede ingresar

al sitio en el enlace correcto asociado con la captura de

pantalla. Dark Web News tiene la mayor selección de capturas de

pantalla en la Web de superficie.

Si

se dirige a esta

página,

puede hacer clic en el símbolo del ojo para cualquier registro en la

tabla para ver la captura de pantalla del sitio.

Motores y herramientas de búsqueda en la Web Profunda

La

Web Profunda no tiene Google debido a su característica principal de

tener datos que no están indexados. Esto podría parecer una

desventaja dado que Google nos ha echado a perder a todos con

retornos de búsqueda fáciles y rápidos.

Pero

es imperativo recordar que el propósito de la Web Profunda es que es

una fuente de información abierta que cualquier persona puede

evaluar, y tiene mucho, MUCHÍSIMO más que ofrecer que cualquier

búsqueda en Google.

Solo

tienes que saber cómo aprovechar la Web Profunda para tu ventaja.

Hay

algunos motores de búsqueda creados para su uso en la Web Oscura, y

uno de ellos es GRAMs,

que es el primer buscador de este tipo desarrollado para navegar a

través de la red Tor.

Debido al creciente número de mercados de la Red Oscura, los

desarrolladores vieron la necesidad de crear un motor de búsqueda

que fuese conveniente para los usuarios de la Web Oscura.

Les

permite buscar mercados en la red Tor y también proporciona guías

para compras y ventas.

Algunos otros motores de búsqueda alternativos y herramientas para

encontrar y consumir contenido en la Web Profunda y oscura incluyen:

-

DuckDuckGo:

es un motor de búsqueda anónimo que no guarda registros de

los comportamientos de navegación de los usuarios, los

resultados de búsqueda, el historial, las cookies, etc.

Se utiliza principalmente para explorar la Web de superficie

de una manera más anónima, pero también recoge enlaces Web

profundos.

-

Torch (xmh57jrzrnw6insl.onion -

tiene que usar el motor

de búsqueda TOR para

ver este contenido): con más de 10 millones de usuarios y

años de construcción de reputación positiva, Torch ha ganado

notoriedad entre las comunidades Web profundas y oscuras por

ofrecer una alta calidad servicios de búsqueda de Internet

oculto.

Se basa en el paquete Chromium y es compatible con

extensiones y complementos de Chrome.

-

Wiki oculta sin censura (zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page:

debe usar el motor de búsqueda TOR para ver este contenido):

la forma más antigua y verdadera de dominio de la búsqueda

Web Oscura es la Wiki oculta.

Es un repositorio de enlaces a todo tipo de sitios Web en la

red oscura, desde mercados de drogas hasta fanbases,

publicaciones de noticias sin censura e incluso algunos

contenidos más oscuros que tienen que ver con el tráfico de

personas y el abuso.

Es por eso que debe tener cuidado en qué hace clic cuando se

desplaza a través de la Wiki oculta; ciertamente no

discrimina qué contenido gráfico está en la lista.

-

La Biblioteca Virtual WWW es

el catálogo más antiguo y extenso de sitios Web de Internet

de todos los tiempos.

Fue creado en

la Organización Europea para la Investigación Nuclear por

el fundador de la World Wide Web y el propio HTML, Tim

Berners-Lee.

La base de datos tiene referencias educativas y

enciclopédicas sobre prácticamente cualquier tema pensable.

-

Esta lista tiene

algunos motores de búsqueda adicionales que puede probar en

función de sus necesidades.

-

Ichidian:

Un motor de búsqueda recientemente lanzado ayuda a los

usuarios a acceder a URs de las webs oscuras de una manera

más rápida y sencilla que otras. Es nuevo, por lo que puede

tomar algún tiempo ajustarse a su nueva base de usuarios.

-

notEvil (hss3uro2hsxfogfq.onion -

tiene que usar el motor de búsqueda TOR para ver este

contenido): esta es también una lista de enlaces Web

profundos y oscuros. notEvil ha existido por un tiempo, y es

ampliamente conocido entre la comunidad como una buena

fuente de enlaces.

Recursos Reddit de Web Profunda

Reddit es una importante fuente de información sobre temas Web

profundos.

Los

foros de Subreddit ofrecen a los usuarios de la Web Profunda la

oportunidad de expresarse libremente sobre diversos temas,

obteniendo información de primera mano sobre todo lo que concierne a

la Web Profunda y oscura.

Sin

embargo, dado que la función principal de Reddit es ser una

herramienta para expresar opiniones y puntos de vista sin censura,

los foros Web profundos / oscuros en Reddit realmente han metido a

la gente en problemas con la aplicación de la ley, ya que algunos

tienden a compartir y usar sus nombres reales para publicar

comentarios sobre sus prácticas.

Los

usuarios en las comunidades subreddit de la Web Oscura/Profunda a

veces pueden estar en desacuerdo entre sí. Si solo eres un

espectador promedio, encontrarás toda la cultura detrás de esta

escena increíblemente fascinante de ver.

Los

usuarios son francamente combativos entre sí de forma regular; a

veces de manera cómica. Pero esa es la forma de vida dentro de este

nicho. Trolling

no solo es tolerado, es aceptado.

Los

hackers a menudo se jactan abiertamente de sus hazañas y se burlan

de los demás por no ser capaces de enfrentar el desafío debido a sus

"más bajas"habilidades.

Como

resultado, los comentaristas compañeros enojados pueden estar

motivados para

doxear

a ese usuario. Esto sucedió recientemente con un

usuario llamado PhishKingz,

un tipo de gurú de phishing que ha estado detrás de algunas de las

campañas de phishing más notables de la Web Oscura.

Muchos de los que incurren en fraude y actividades ilegales terminan

por exponer su identidad en cierta medida.

Además, algunos usuarios, administradores, proveedores y compradores

del mercado de la Red Oscura tienden a quedar atrapados por exponer

accidentalmente su identidad.

Y

como resultado, los organismos de investigación y las agencias

encargadas de hacer cumplir la ley monitorean los foros del

subreddit en busca de pistas de personas que puedan estar

involucradas en actividades delictivas.

En

consecuencia, esto con el tiempo ha llevado al resto de un buen

número de personas.

Por

esta razón, los que publican en Reddit deben asegurarse de haber

activado su VPN antes de iniciar sesión en su cuenta (crea con un

correo electrónico anónimo) y publicarla.

De

lo contrario, podría quedar expuesta la dirección IP real del

usuario, lo que facilitaría el rastreo.

Otras medidas incluyen el uso de direcciones de correo electrónico

falsas para hacer cuentas de Reddit, así como nombres de usuario

falsos. El nombre de usuario no debe parecerse al nombre o identidad

real de la persona.

A

continuación, se incluyen algunos de los foros secundarios que se

relacionan con la Web Profunda:

Red Profunda

Cardadura

Mercados en al Red Oscura

-

https://www.reddit.com/r/DarkNetMarkets2 es

definitivamente el subreddit más utilizado por

vendedores, compradores, administradores, observadores y

navegadores oscuros del mercado Web para comunicar e

intercambiar consejos e información sobre las marcas

asociadas al mercado de redes oscuras.

-

https://www.reddit.com/r/DNMAvengers compila

un índice de productos probados de compradores

confirmados del mercado de la Red Oscura, en un intento

por agregar más responsabilidad a la escena; el

subreddit está actualmente en construcción, pero aún

acepta nuevos envíos.

Hackeo

-

https://www.reddit.com/r/hacking es

un subreddit para cualquier persona en la comunidad de

hackers, ya sean hackers de tiempo completo, usuarios

curiosos que quieren meterse en el vicio o espectadores

que simplemente disfrutan de leer incontables hilos de

la cultura hacker en Reddit.

-

https://www.reddit.com/r/Hacking_Tutorials es

un subreddit educativo de igual a igual para los

métodos, herramientas, recursos y consejos que los

hackers pueden usar para llevar a cabo sus actividades.

-

https://www.reddit.com/r/hackingwithswift es

un lugar donde los desarrolladores y hackers de iOS y

Swift pueden publicar preguntas / respuestas,

intercambiar comentarios y sugerencias, y compartir

proyectos geniales entre ellos.

Historias de Horror de la Web Profunda

La

cantidad de historias escalofriantes sobre la red invisible a partir

de ahora es interminable. Y, lo que es más, estos números crecen día

a día.

Habitaciones rojas

Como su nombre lo indica, las "Habitaciones Rojas" son lugares

donde las personas son brutalmente asesinadas frente a la cámara

para que cualquier persona dentro de la sala de chat las vea

desde casa.

Debido al hecho de que la mayoría de los testigos de este

fenómeno solo tienen su experiencia y memoria para usar como

evidencia, ha habido varios rumores de que las Salas Rojas son

en realidad un engaño.

Los observadores han afirmado que los sitios ofrecerán un botón

de "Pago por ver", donde los usuarios proporcionan el pago en

Bitcoins para obtener acceso a ver el contenido.

Si se cree que si las habitaciones rojas son ciertas, se las

describiría mejor como películas snuff transmitidas en vivo,

formateadas para la era de Internet. O bien, podrían ser

simplemente una estafa retorcida.

Experimentos humanos

Aunque parezca aterrador, esto es algo que ocurre en la red

oscura.

Hay un sitio enigmático llamado El Experimento Humano, dirigido

por un grupo que secuestra a seres humanos y realiza toda una

serie de experimentos sobre ellos solo por diversión.

Los actos realizados en humanos incluyen inanición, exposición a

la radiación, inyección de productos químicos en el cuerpo,

entre muchos otros.

Contenido sexual

Parte del contenido que se encuentra en la Web Profunda es muy

explícito, y las escenas no valen la pena explorar especialmente

para los de corazón débil.

Secuestros y abducciones con fines sexuales se han documentado

durante mucho tiempo en varios sitios Web oscuros.

Ha habido numerosos relatos e historias de vagabundos inocentes

de la red oscura (generalmente novatos en la escena) que

tropiezan accidentalmente con este tipo de contenido. Como

resultado, tienen cicatrices emocionales durante mucho tiempo

después, o incluso indefinidamente.

La red oscura suele albergar contenido que representa a humanos

que realizan actos de bestialidad en animales y que involucran a

menores en actos sexuales.

El precio de estos videos o fotos depende del sitio, pero en

algunas ocasiones, el contenido está disponible para su descarga

de forma gratuita.

Ver este tipo de contenido es ilegal en casi todos los países y

las Noticias de la Red Oscura no lo aprueban en absoluto. Solo

estamos informando sobre lo que realmente se encuentra aquí.

Invocar demonios

Muy loco, ¿verdad? Pero de hecho es un vicio que muchos están

realizando.

Estos sitios están formados por miembros de cultos que se

relacionan mostrando rituales extraños, como comer carne humana

y beber sangre humana en el acto de ofrecer sacrificios.

Juegos espeluznantes

Hay algunos juegos realmente oscuros que están flotando

alrededor de la Web Oscura en este momento.

Un ejemplo es el Reto del Suicido Ballena Azul, que está

vagamente relacionado con

alrededor de 130 muertes de adolescentes en toda Rusia a partir

de septiembre de 2017 (debido a las investigaciones en curso,

ese vínculo aún no se ha demostrado de manera definitiva).

El juego comienza tratando de hacer que el jugador sea adicto a

él durante un período de 50 días al recompensarlo por completar

desafíos que varían en severidad, desde ver películas de terror

hasta lastimarse físicamente.

Cuanto más juegue el usuario el juego y pase por niveles más

avanzados, más desafíos deberá resolver.

Al final, el juego les asigna cometer suicidio.

Sitios Torrent de la Web Oscura

Tal

vez sea evidente, pero se requiere extrema precaución al emprender

cualquier tipo de actividad de torrents.

Hacer torrenting en la superficie Web puede ser peligroso, ya que su

dirección IP y el historial de navegación están disponibles para su

proveedor de servicios de Internet (ISP).

Los

productores de entretenimiento son muy sensibles sobre su contenido

protegido por derechos de autor, para evitar acciones legales, es

mejor usar sitios de torrents bajo el manto del anonimato en la Web

Profunda, utilizando el navegador Tor o I2P,

otra red que sirve para proteger la privacidad de los usuarios.

Aquí

hay un complemento

a la guía detallada de Tor Web News,

que puede ayudarlo a comenzar.

Aquí

hay un resumen de algunas de las plataformas de torrents más

confiables, y sus enlaces correspondientes:

Pirate Bay (TPB) - uj3wazyk5u4hnvtk.onion

TPB

es una de las plataformas torrents más populares y con todo incluido

que ha dominado la escena desde su inicio en 2003.

El

sitio Web de superficie está sujeto periódicamente a ataques de

dominio, pero la versión de Tor se ha mantenido intacta.

Como

su nombre lo indica, Solarmovie es una base de datos de películas

con capacidad de búsqueda. Cubre prácticamente todos los géneros que

se te ocurra.

Este

es un foro de discusión habilitado por BitTorrent desde hace mucho

tiempo que facilita el intercambio de archivos punto a punto.

La

dirección Web de la superficie es: demonoid.pw.

BTDB

Para

la base de datos BitTorrent, BTDB es un motor de búsqueda para

buscar nodos que distribuyan archivos torrent a través del protocolo

de intercambio de archivos BitTorrent.

No

parece haber un enlace .onion para este, pero se puede acceder a

través de la Web de superficie aquí.

Encubrir

La

Web Profunda es un lugar fascinante para cualquier usuario de

internet.

Es

un agujero de conejo de maravilla de Internet, que ofrece todo tipo

de conocimiento, registros, datos y contenido que una persona puede

pasar días buscando.

Puede tomar algunos pasos navegar por los diversos enlaces y vías

virtuales para encontrar los conocimientos que está buscando, pero

eso es parte de la diversión.

La

Web Profunda está haciendo señas para tu entrada.

Y si

estás listo para la tarea, es posible que encuentres las respuestas

que ha estado buscando dentro de sus profundidades.

|