|

di Patrick Henningsen (Novembre-Dicembre 2019) dal Sito Web NewDawnMagazine traduzione di Nicoletta Marino

Il potere è una cosa particolare. In modi diversi, ci siamo abituati a coesistere con esso e rinunceremo anche ad alcune libertà come parte di un compromesso faustiano per varie comodità moderne.

Quando quel potere è virtualmente invisibile, è oltre ogni controllo; e quando va oltre l'internazionale, assume una dimensione completamente nuova.

Ora ci stiamo avvicinando rapidamente a un punto della storia in cui le strutture non trasparenti del potere rappresentano una minaccia diretta per le nostre istituzioni costituzionali e democratiche, per cui abbiamo combattuto duramente.

L'ex analista della US National Security Agency (NSA) e della Central Intelligence Agency (CIA) diventato informatore Edward Snowden ha offerto al grande pubblico il primo vero assaggio di questa nuova realtà, nel 2013, quando trapelò il più grande deposito di documenti riservati della storia.

Ha rivelato quella che potrebbe essere descritta solo come una vasta cospirazione internazionale, in cui più agenzie di intelligence occidentali lavorano mano nella mano raccogliendo e analizzando i dati personali dei loro cittadini, eludendo completamente le leggi nazionali che proteggono il nostro diritto alla privacy e al giusto processo.

Questa "cospirazione" gioca un ruolo fondamentale nel sostenere vari stati alleati in tutto il mondo. Il nucleo operativo di questo sindacato digitale è noto come Five Eyes Alliance.

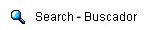

Nome in codice FVEY, rappresenta un accordo internazionale di raccolta di Segnali di Intelligence (SIGINT) e Intelligence delle comunicazioni (COMINT) tra:

Le agenzie dell'alleanza Five Eyes includono, ma non sono limitate a la NSA e la CIA degli Stati Uniti, il quartier generale delle comunicazioni del governo del Regno Unito (GCHQ), il Canada's Communications Security Establishment Canada (CSEC), l'Australian Signals Directorate (ASD) e il comando delle comunicazioni della Nuova Zelanda Ufficio di sicurezza (GCSB).

Questo accordo cooperativo di condivisione dell'intelligence affonda le sue radici storiche nell'accordo UKUSA del 1946, come generalmente concordato nel Trattato Atlantico del 1941 firmato tra le potenze alleate durante la Seconda Guerra Mondiale.

Dopo il suo status ufficiale è stata annunciata nel 1955, i Five Eyes è stato ampliato a Nine Eyes, che include i cinque membri originali insieme a quattro governi partner aggiuntivi a cui viene concesso lo "status di terza parte".

Questi includono le agenzie di spionaggio di:

I Nine Eyes si sarebbero successivamente estesi a un accordo Fourteen Eyes che include i Nine Eyes più:

Non sorprende che i Fourteen Eyes corrispondano più o meno ai principali membri europei dell'alleanza militare della NATO.

I 14 Eyes possono anche essere estesi fino a 17 Eyes se si considerano altri contributori regolari di terze parti come Giappone, Singapore e Israele.

Alla fine degli anni '60, i Five Eyes lanciarono il programma ECHELON, alimentato da una serie globale di satelliti gestiti dagli Stati Uniti e basi SIGINT situate in Nord America, Europa, Asia e Australia.

Inizialmente, l'accordo dei Five Eyes era ideale per la Guerra Fredda, dove il compito principale era raccogliere informazioni dai paesi dell'ex blocco sovietico e dai loro alleati.

In seguito, con l'espansione di Internet, l'enorme volume di contenuti e comunicazioni digitali ha fatto sì che i Five Eyes hanno dovuto riadattare le proprie competenze di base: da un'organizzazione principalmente preoccupata di spiare governi, istituzioni e persone di interesse, a un'organizzazione il cui compito principale era quello di spiare assolutamente tutti.

Con questa nuova ragion d'essere in mente, il quadro cooperativo Five Eyes è diventato l'ideale per consentire alle agenzie di spionaggio di aggirare le leggi nazionali che potrebbero vietare loro di condurre la sorveglianza o di hackerare i cittadini del proprio paese.

Il superamento delle barriere legali o tecniche è diventato abbastanza semplice, specialmente sulla scia degli attacchi dell'11 settembre.

Lo USA Patriot Act imponeva che i servizi segreti e le forze dell'ordine potevano invocare la sicurezza nazionale e richiedere alle società di telecomunicazioni e ai fornitori di servizi Internet (ISP) di consentire l'installazione di splitter in fibra ottica nei nodi chiave dell'infrastruttura di telecomunicazioni, consentendo agli spettri di deviare enormi flussi di dati verso essere acquisito ed eseguito attraverso i vari centri di analisi dei dati Five Eyes.

Le agenzie di intelligence di ogni paese che partecipano all'alleanza 5 Eyes.

La rivoluzione digitale ha dato al sindacato Five Eyes la capacità di amalgamare e combinare quelle che in precedenza erano discipline separate di intelligence - come SIGINT, COMINT, intelligence geospaziale e umana - ora tutte integrate in un sistema completo di raccolta dati.

Una volta raggiunto questo stadio, farlo funzionare è stato semplicemente un caso di modifica del software.

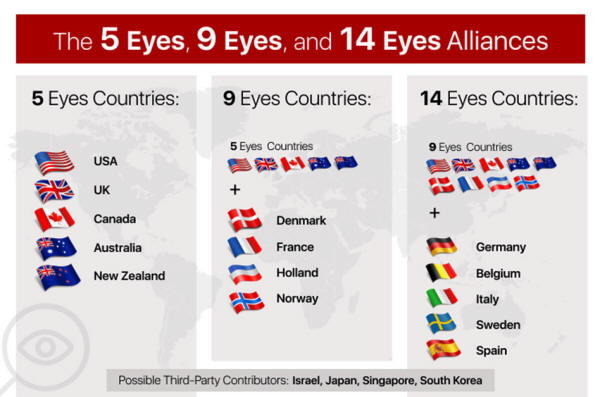

Quando la storia di Snowden è scoppiata nel 2013, uno dei componenti chiave dell'operazione di sorveglianza di massa della NSA era un'interfaccia software chiamata XKEYSCORE.

L'intercettazione descrive lo strumento come segue:

Considerando che le precedenti interazioni della rete informativa globale della NSA trasportavano grandi quantità di dati e richiedevano una combinazione di computer e intelligenza umana per vagliare tutto, XKEYSCORE,

In sostanza, ciò che veniva fatto dall'intero sistema ECHELON e da decine di analisti umani ora poteva essere ottenuto con pochi colpi di tastiera.

Spectre è reale

Michael McKinley della Australian National University, in un articolo che descrive l'intero ambito dell'arsenale digitale del NSA, menziona:

Immagina se la NSA collegasse tutti questi nodi di raccolta dati a una spina dorsale di intelligenza artificiale che analizzasse i teraflop di informazioni in tempo reale.

Renderebbe l'agenzia onnipotente. Questa stessa scena distopica è stata portata in vita sul grande schermo nel film di James Bond Spectre del 2015 con Daniel Craig.

Nel film, un Blofeld moderno, interpretato dall'attore Christoph Waltz, ha ideato un nuovo comitato di governo internazionale non ufficiale, SPECTRE (Special Executive for Counter-intelligence, Terrorism, Revenge and Extortion), composto dalle principali figure mondiali del crimine organizzato.

Attraverso l'infiltrazione della sua rete nei massimi livelli dell'intelligence occidentale, Blofeld riceve accesso illimitato e in tempo reale a tutti i dati di sorveglianza raccolti dai paesi "Nine Eyes".

Questa chiave backdoor dà a Blofeld il potere di guidare gli eventi politici globali, spostare i mercati e, quando necessario, ricattare qualsiasi individuo o istituzione come desidera.

A parte il suo sorprendente parallelismo con l'attuale rete di sorveglianza globale dell'Occidente, Spectre solleva importanti domande oscurate dalla trama ostentata del film.

Anche senza Blofeld, l'attuale rete intergovernativa dei Nine Eyes conserva tutte le capacità che qualsiasi malvagio cattivo vorrebbe mai, per esercitare il potere o allontanare potenziali sfidanti.

Se le operazioni vengono condotte al di fuori del pubblico, il potenziale di abuso è virtualmente illimitato.

Five Eyes: Una Confraternita

La natura di confraternita della SPECTRE è stata accennata dal precursore cinematografico dell'antagonista, Ernst Stavro Blofeld, raffigurato nel film di Bond del 1963 Thunderball.

Blofeld non aveva torto. In sostanza, la rete di intelligence Five Eyes è proprio questo: un tipo di organizzazione anglo-fraterna che esercita un notevole vantaggio sui suoi rivali.

Tale cooperazione senza restrizioni tra nazioni avanzate come Stati Uniti, Regno Unito, Canada, Australia e Nuova Zelanda, significa che la continuità tecnica di questa alleanza geopolitica rimane più o meno impareggiabile.

Sfruttare le risorse di cinque paesi sparsi in tutto il mondo offre alla coalizione un vantaggio sostanziale rispetto a quasi tutti gli altri concorrenti globali.

Nessun altro blocco può eguagliare la sua portata e scala, geograficamente e tecnologicamente. È anche fondamentalmente di natura neocoloniale.

Il fatto che questa rete comprenda possedimenti coloniali britannici attuali ed ex, parla alla visione del mondo anglo-centrica o atlantista su cui si basa la sua missione.

Quell'agenda atlantista è meglio descritta come qualcosa di simile all'agenda del Comitato Bilderberg: una serie di obiettivi e traguardi politici e industriali concordati informalmente da alcuni dei più potenti luminari e tecnocrati della società occidentale che si incontrano all'inizio dell'estate all'annuale Riunione del Bilderberg. È interessante notare che questa confraternita sembra estendersi solo ad alcuni alleati.

Mentre le agenzie di spionaggio tedesche come il Bundesnachrichtendienst (BND) cooperano con le loro controparti statunitensi come un governo "di parti terze" attraverso l'accordo dei Quattordici Occhi (14 Eyes), i fantasmi di Washington sentono ancora il bisogno di spiare costantemente Berlino.

Le fuoriuscite di Snowden del 2013 hanno rivelato che la Germania è uno dei principali bersagli dello spionaggio statunitense a corto di European Cryptologic Center (ECC) della NSA, noto affettuosamente come "Dagger Complex", situato a Griesheim, nello stato tedesco dell'Assia.

Secondo i documenti "segreti" della NSA visionati dalla pubblicazione tedesca DER SPIEGEL, il bunker americano rappresenta l'agenzia della,

I documenti notano anche che la NSA utilizza il suo famigerato software XKEYSCORE per esplorare le sue principali aree di interesse dall'interno del governo tedesco, vale a dire politica estera, stabilità economica, nuove tecnologie, armi avanzate, esportazioni di armi e commercio internazionale.

Per aggiungere al danno la beffa, WikiLeaks ha rivelato nel 2015 che il telefono della cancelliera tedesca Angela Merkel era stato intercettato per anni da spie statunitensi.

Quando è stato intervistato sull'argomento, l'ex capo della NSA e della CIA Michael Hayden è stato piuttosto irriverente, ammettendo apertamente:

Hayden si è lamentato della divulgazione tedesca, ma ha ammesso che il governo degli Stati Uniti aveva grossolanamente sottovalutato i valori tedeschi sulle questioni relative alla privacy:

Allo stesso modo, si dice che anche l'Unione Europea e le Nazioni Unite siano sotto sorveglianza statunitense.

Come con la Germania, gli obiettivi di spionaggio della NSA nell'UE includono obiettivi di politica estera, economia, commercio internazionale e "sicurezza energetica".

Il target delle Nazioni Unite aggiunge tutta un'altra dimensione internazionale a queste operazioni.

Un rapporto del 2013 presentato dal quotidiano The Guardian dipinge un quadro piuttosto inquietante:

Australia: vittime in una guerra fredda

In superficie, avere la NSA che conduce operazioni di sorveglianza su alleati chiave come la Germania potrebbe non avere molto senso.

Per aiutare a rispondere a questa domanda, dobbiamo tornare indietro di 50 anni e guardare cosa accadde in Australia intorno al 1970.

Copertina del nuovo film 'Allies' www.roninfilms.com.au/feature/9916/allies.html

Nel rivoluzionario film documentario Allies (1983), alcuni importanti ex politici e funzionari dell'intelligence statunitensi e australiani sono andati davanti alla telecamera per raccontare uno dei periodi più tumultuosi della storia del paese durante la Guerra Fredda, segnato dall'istituzione della Australian Security Intelligence Organization (ASIO).

Il film ha rivelato una serie di ammissioni scioccanti raramente ascoltate prima dal pubblico, ma che hanno alzato il velo sulla gerarchia nascosta latente nell'ordine dei Five Eyes.

Le rivelazioni includevano un'ammissione di Victor Marchetti, ex assistente esecutivo del vicedirettore della CIA (1955-1969), che affermò:

Alcuni funzionari hanno testimoniato che la loro lealtà non era nei confronti dei loro leader eletti ma nei confronti della CIA.

Tale testimonianza fornisce alcune delle prove più inequivocabili fino ad oggi sull'esistenza di un governo ombra non eletto o Deep State, diretto dalla Central Intelligence Agency americana.

Per gli Americani, gestire questa struttura di potere autonoma significava innanzitutto garantire i suoi interessi geostrategici nei paesi ospitanti, nonché le sue strutture strategiche come la base di ascolto Pine Gap dell'NSA situata nell'Australia centrale.

La protezione di queste risorse divenne una questione di sicurezza nazionale: Washington non poteva rischiare che un governo neoeletto interferisse con le operazioni di intelligence statunitensi.

Nel film, il dottor John Burton, segretario del Dipartimento degli Affari Esteri del governo australiano (1947-1950), ha descritto il pensiero dei Five Eyes come segue:

Mentre il famigerato affare Petrov (1954) ha contribuito a mettere da parte il Partito Laburista australiano per molti anni dopo, il vero fattore scatenante per un colpo di stato appoggiato dagli Stati Uniti è arrivato nel 1972, quando Gough Whitlam ha portato i Laburisti alla vittoria per la prima volta in 23 anni.

Il governo Whitlam ha messo in discussione i ruoli di supporto dell'Australia in vari conflitti militari che si svolgono nel sud-est asiatico, tra cui Vietnam e Indonesia, e ha sfidato la natura top secret delle basi statunitensi che operano in Australia.

I dettagli di un complotto della CIA per deporre Whitlam sono stati rivelati dall'appaltatore della NSA Christopher Boyce, che è stato condannato per spionaggio e condannato alla prigione federale negli Stati Uniti.

La storia di Boyce è stata successivamente trasformata in un classico cinematografico: The Falcon and the Snowman.

Whitlam sarebbe stato presto rimosso dall'incarico nel 1975 dopo essere stato "licenziato" dal governatore generale del paese, con gran parte delle prove che indicavano un'operazione di cambio di regime tra Stati Uniti e Regno Unito. Ciò segnò un notevole spostamento a destra nella politica australiana e una "relazione speciale" incrollabile con le successive amministrazioni statunitensi.

Questa storia dimostra quanto il sindacato Five Eyes guidato dagli Stati Uniti sia disposto a fare per assicurarsi i suoi beni in paesi stranieri.

Nel caso dell'Australia, ciò significava l'intervento degli Stati Uniti per far deragliare qualsiasi governo che potesse minacciare la politica estera statunitense e le sue operazioni di intelligence a livello globali.

Da questa scena, si potrebbe trarre un parallelo con il maltrattamento della Germania da parte di Washington, un altro alleato che ospita anche numerose basi militari statunitensi e strutture per la raccolta di informazioni, e che funziona come un'ancora per le operazioni statunitensi in Europa più o meno allo stesso modo dell'Australia per la regione Asia-Pacifico.

Sindrome cinese

Nel 21° secolo, pochi monopoli nazionali non sono più sufficienti per magnati della Silicon Valley e i loro conduttori nella comunità di intelligence.

Aziende come

... comandano monopoli quasi globali nei rispettivi mercati.

Ciò significa che fintanto che quelle aziende occidentali permeano e dominano lo spazio dell'informazione planetaria, gli operatori Five Eyes richiedono solo una backdoor in una manciata di queste aziende per sorvegliare e controllare quasi ogni aspetto della vita pubblica (e anche privata).

Il controllo dei mercati tecnologici è diventato una questione di primaria importanza per i Five Eyes.

Ciò comprende il tenere fuori qualsiasi prodotto estraneo che potrebbe causare una grinza nella loro matrice di controllo. Come previsto, questa situazione si inserisce perfettamente in un dramma geopolitico già pronto, soprattutto se il cavallo di Troia in questione arriva sotto forma di un'azienda cinese.

Mentre la Gran Bretagna accelera il lancio della sua controversa rete 5G ad alta frequenza, nuove preoccupazioni per la sicurezza sono emerse al centro dei Five Eyes mentre politici e anime ombra discutono sulla possibilità che un attore straniero possa compromettere l'alleanza dall'interno.

I tecnocrati occidentali si sono affrettati a completare i preparativi per creare una griglia di "città intelligenti" e infrastrutture intelligenti, comprese flotte di auto a guida autonoma su "autostrade intelligenti", nonché una serie di servizi pubblici, tutti collegati come parte dell '"Internet delle cose."

Per far funzionare questo progetto, il Regno Unito deve collaborare con l'unica azienda in grado di fornire attrezzature abbastanza avanzate in tempo e budget:

In teoria, le paure di Five Eyes potrebbero essere giustificate.

Con il 5G impostato per fornire il nuovo quadro per lo spionaggio in tempo reale e il monitoraggio dei dati, i capi delle spie occidentali ei politici hanno paura di diventare troppo dipendenti dalla potenziale rivale geopolitica e commerciale della Cina.

In pratica, l'hardware di Huawei è abbastanza standardizzato e compatibile con altri componenti utilizzati per configurare la nuova rete 5G del Regno Unito e, ad oggi, non ci sono prove di spyware cinese latente in nessuno dei componenti in questione.

I capi delle spie britanniche si stanno già schierando in difesa del regno, con l'ex capo dell'MI6 Richard Dearlove che interviene così:

Una serie di argomenti terziari contro Huawei vengono impiegati da funzionari occidentali, comprese le accuse secondo cui la Cina ruba la proprietà intellettuale occidentale o che le aziende cinesi sono intrinsecamente "anticoncorrenziali" a causa dei sussidi statali concessi a molte imprese.

Leggendo tra le righe, più di una preoccupazione per i Five Eyes (o un sindacato di Spectre privatizzato) è il fatto che un'intera gamma di altri prodotti Huawei potrebbe utilizzare un diverso protocollo di crittografia cinese proprietario che darebbe non solo ai funzionari cinesi e ai lavoratori dell'intelligence un vantaggio della privacy, ma anche il pubblico consumatore di massa, impedendo alla NSA di intercettare le comunicazioni di un utente, o almeno di renderle molto più difficili.

Pertanto, tenere i prodotti cinesi fuori dalle zone di sorveglianza occidentali potrebbe essere una delle principali priorità per i tecnocrati dei Five Eyes.

All'inizio di quest'anno, il presidente degli Stati Uniti Donald Trump ha intensificato la guerra tecnologica con la Cina firmando un ordine esecutivo che vieta alle società statunitensi di installare qualsiasi apparecchiatura di telecomunicazione "di fabbricazione straniera" che gli Stati Uniti ritengano una minaccia alla sicurezza nazionale, il che significa che Huawei richiede una licenza speciale rilasciata a discrezione di Washington.

Il presidente di Huawei Liang Hua ha risposto a una conferenza stampa del settore durante il Forum sui media Cina-Germania-USA, affermando che gli Stati Uniti che hanno inserito Huawei nell'elenco delle entità non hanno avuto "alcun impatto sostanziale" sulle attività di Huawei e che tutti i prodotti di punta dell'azienda vengono spediti come al solito.

A breve termine, è più probabile che l'amministrazione Trump dispieghi una guerra economica aumentando drasticamente le tariffe sui prodotti cinesi.

In questa guerra, il vantaggio vincente potrebbe essere con l'economia gestita dallo Stato, dove i pianificatori cinesi in genere tracciano il corso da seguire considerando finestre da 20 a 30 anni, al contrario delle aziende statunitensi che danno la priorità a guadagni trimestrali e dividendi degli azionisti.

Liang Hua ha osservato che in soli due o tre anni Huawei avrà sviluppato un "ecosistema" tecnologico e commerciale completo per la sua gamma di prodotti, rendendo più difficile per il sindacato Five Eyes mantenere la propria egemonia digitale cercando di escludere Huawei mercati internazionali.

Naturalmente, questo rappresenta una minaccia diretta per i media digitali globali e la mafia delle comunicazioni dell'Occidente e per la sua rete fraterna sovrapposta di agenzie governative, corporazioni e sindacati criminali organizzati dei "colletti bianchi".

La guerra alla crittografia

A parte le preoccupazioni statali, la maggior parte dei cittadini dalla mentalità indipendente potrebbe essere allarmata dal potere orwelliano sfrenato di tale operazione globale.

Su questo punto, ci sono pochi consigli che si possono offrire se non quello di stare alla larga dai social media o andare 'off-grid' (offline) il più possibile per evitare di lasciare un'impronta digitale dettagliata che può essere utilizzata per costruire un profilo su di te.

Per coloro che dipendono da Internet per la loro esistenza quotidiana, uscire dalla rete non è un'opzione pratica, ma sono disponibili strumenti che possono aiutare a rendere difficile la sorveglianza per i governi membri 5, 9 e 14 Eyes.

Oltre a utilizzare una chat crittografata affidabile o un servizio di messaggistica, se non stai già utilizzando una rete privata virtuale (VPN), ora potrebbe essere un buon momento per iniziare.

La VPN crittografa tutto il tuo traffico Internet e codifica il tuo indirizzo IP, rendendo difficile a chiunque ti monitori online di individuare la tua identità, dispositivo e posizione fisica.

Un requisito fondamentale è provare a utilizzare un servizio con sede al di fuori dei paesi del Fourteen Eyes.

Ciò significa che potresti non essere immediatamente esposto nel caso in cui il paese ospitante del tuo fornitore di servizi richieda l'accesso backdoor ai tuoi record Internet. Se stai utilizzando un servizio all'interno dei Fourteen Eyes, assicurati di scegliere un'azienda che abbia una politica di "no log"...

In altre parole, se un'agenzia statunitense o britannica come la NSA o il GCHQ dovesse presentare una richiesta formale da parte di un fornitore di servizi per consegnare tutti i tuoi dati di ricerca su Internet, non ci sarà nulla che possa consegnare.

Allo stesso modo, puoi utilizzare una serie di servizi di messaggistica istantanea crittografati come Telegram o servizi di posta elettronica crittografati come Proton Mail, e anche considerare l'utilizzo di un browser Internet che non conserva i dati sulla tua navigazione come Brave o un motore di ricerca come Duck Duck Go che non salva i dati su tutta la tua attività di ricerca.

Forse il più grande ostacolo all'egemonia di Five Eyes sono i servizi digitali che utilizzano la crittografia end-to-end.

Ciò significa che solo il mittente e il destinatario possono visualizzare il contenuto, nascondendo le comunicazioni agli occhi indiscreti delle agenzie di spionaggio occidentali.

Inutile dire che gli insaziabili autori statali non sono contenti di questo e hanno imposto un ultimatum terribile alle aziende tecnologiche, chiedendo protocolli di accesso backdoor in scrittura presumibilmente per "forze dell'ordine". Se le aziende non si conformano, i funzionari del governo minacciano di essere pronte per le intrusioni brutali da parte di agenti dello stato.

Sapendo di non avere il pubblico dalla loro parte, i governi hanno fatto ricorso a tattiche intimidatorie e intimidatorie per far oscillare l'opinione pubblica a loro favore.

Mentre è stato Ministro degli Interni nel 2015, l'ex primo ministro britannico Theresa May ha scritto un atto legislativo piuttosto pesante intitolato Investigatory Powers Act (IPA), che descrive dove si sta dirigendo lo stato di polizia britannico in termini di privacy e crittografia.

Il disegno di legge riporta che qualsiasi "fornitore di servizi di comunicazione" (ISP, piattaforme di social media, VOIP, provider di posta elettronica e servizio di messaggistica) deve rispettare un mandato segreto firmato dal Ministro degli Interni che nomina qualsiasi persona o organizzazione che il Governo desidera spiare.

Un'organizzazione di controllo che ha seguito l'IPA è la Electronic Frontier Foundation (EFF).

Secondo i ricercatori, il decreto draconiano, noto anche come 'Carta di Snooper', richiede alle aziende tecnologiche di inserire malware speciali nei loro sistemi in modo che gli spettri possano utilizzare le loro piattaforme per,

Il mandato segreto consente esplicitamente a tali società di violare qualsiasi altra legge nel rispetto del mandato.

In sostanza, il mandato consente a dette aziende tecnologiche di violare la legge nel processo di conformità con il mandato segreto del Governo.

Ciò includerebbe anche il ministro dell'Interno che ordina a società come Facebook, Samsung o Apple di rimuovere silenziosamente le loro funzionalità di "comunicazione sicura" dai prodotti senza avvisare il pubblico al riguardo.

In termini di legalità (o mancanza di ciò), il diavolo è in assenza di dettagli.

Danny O'Brien di EFF ha osservato come il Governo del Regno Unito sia stato molto attento a non limitarsi a dettagli specifici, spiegando:

L'EFF descrive la gravità dell'IPA in termini di calpestio sui diritti civili e le protezioni fondamentali:

Le disposizioni dell'IPA potrebbero anche includere il governo che costringe una catena di caffetterie a utilizzare il servizio WiFi gratuito dell'azienda per distribuire malware dell'agenzia di spionaggio britannica contro i propri clienti.

L'intrusione dello Stato va ancora oltre con l'IPA che stabilisce i parametri per il Governo del Regno Unito che deve richiedere alle aziende tecnologiche di fornire loro i nuovi progetti di prodotti... prima del rilascio commerciale.

Questo è uno scioccante atto di esagerazione da parte dello Stato britannico, che supera anche l'intervento statale più invasivo in un paese come la Cina.

Ci dobbiamo chiedere:

Sebbene ci sia un considerevole respingimento da parte delle aziende tecnologiche e dei gruppi di difesa pubblica, sorprendentemente c'è poca ribellione da parte della maggior parte dei politici principali, in parte perché su questo tema non subiscono pressioni da parte dei loro elettori.

Ciò che le iniziative contro la privacy come l'IPA dimostrano chiaramente è che la Gran Bretagna quella che stabilisce chiaramente il tono forte e il ritmo aggressivo per l'esercito dei Five Eyes.

L'agenda cerca chiaramente di rinnovare la licenza per mettere le aziende tecnologiche in un angolo ostentando un linguaggio emotivo e invocando affermazioni di cospirazione sempre più drammatiche.

Nel suo articolo scritto per The Telegraph, l'attuale Ministro dell'Interno britannico Priti Patel è arrivata addirittura a equiparare la non conformità di Facebook con favoreggiamento e connivenza con:

Ovviamente, i commenti di Patel non dovrebbero sorprendere nessuno che abbia seguito la questione della privacy nel corso degli anni, in particolare nell'era successiva all'11 settembre, dove i politici e gli agenti statali della Sicurezza Nazionale regolarmente informano il pubblico per giustificare ogni intrusione o ritiro dei diritti alla privacy citando i casi più estremi e rari di "terrorismo".

Per il 21° secolo tecnocrazia e Polizia di Stato, questo è stato il regalo che continua a dare, ma per lo stesso motivo la gente è diventata sempre più diffidente nei confronti di tali valutazioni governative drammatichei a causa del fatto che molto raramente, se non mai, ha intercettazioni del Governo o dello spionaggio backdoor che hanno effettivamente sventato un attacco terroristico in quello che viene comunemente chiamato nella retorica della sicurezza nazionale e nella tradizione della propaganda di Hollywood come lo scenario della "bomba a orologeria".

Secondo un rapporto degli esperti di sicurezza Sophos, in un recente vertice sulla sicurezza, i funzionari di Five Eyes non hanno lasciato dubbi sulle loro intenzioni, affermando:

L'Australia, membro dei Five Eyes, ha portato la questione ancora oltre, minacciando di "irrompere" se le società tecnologiche non facilitano i requisiti di accesso dello Stato.

Questa nuova iniziativa politica è stata espressa sfacciatamente in un promemoria emesso dal Dipartimento degli Affari Interni australiano per conto dell'alleanza Five Eyes:

Uno sguardo più attento al promemoria rivela che i progetti autoritari dell'Australia non si limitano a fermare terroristi e pedofili, ma sembrano prendere di mira qualsiasi entità che ritengono stia "seminando discordia" (comprese le opinioni e le analisi di dissenso popolare), che presumibilmente minaccia le nostre vantate "istituzioni democratiche".

Ciò può includere anche qualsiasi mezzo di comunicazione straniero (come illustrato nel resoconto sulla "disinformazione russa" fortemente promossa), mezzi di comunicazione indipendenti e individui dal pensiero libero sui social media.

Il discorso non potrebbe essere più arbitrario:

Questo, insieme alla famigerata "Carta di Snooper" della Gran Bretagna, dimostra come i partner di Five Eyes stiano lavorando di concerto stabilendo gradualmente un quadro giuridico a livello di alleanza che legittimerà quella che normalmente sarebbe un'attività ingiustificata da parte delle agenzie statali.

Ciò viene fatto sospendendo qualsiasi disposizione o diritto costituzionale - tutto in nome della protezione della sicurezza nazionale, o anche dell'interesse nazionale come lo definisce lo Stato.

Molte delle principali VPN e servizi di messaggistica possono proteggere i tuoi dati con la crittografia a 256 bit, ora utilizzata nella maggior parte dei moderni algoritmi e protocolli di crittografia.

Per il momento, questa tecnologia offre una protezione abbastanza robusta dagli occhi indiscreti dei servizi di intelligence, ma i progressi nella potenza di calcolo potrebbero eventualmente mettere a grave rischio molte di queste protezioni.

Nuovi progressi nell'informatica quantistica minacciano di inaugurare un nuovo orizzonte degli eventi in cui la prossima generazione di computer potrebbe plausibilmente decifrare la chiave di crittografia a 256 bit standard del settore odierna in un periodo di tempo relativamente breve - in pochi minuti o addirittura secondi.

I ricercatori del Massachusetts Institute of Technology (MIT) hanno dimostrato come un processore quantistico possa violare una crittografia RSA a 2.048 bit, apparentemente impenetrabile, in sole otto ore.

Nessuno sa quanto siamo esattamente lontani da questa rivoluzione quantistica, ma quando arriverà potrebbe far pendere la bilancia della privacy lontano dal consumatore e a favore di quelle organizzazioni che controllano questa nuova tecnologia, vale a dire i monopoli della Silicon Valley e il complesso intergovernativo Five Eyes.

D'altro canto, i progressi nella decriptazione quantistica potrebbero anche coincidere con nuovi metodi di crittografia che potrebbero rallentare i cracker quantistici abbastanza da rendere la decriptazione impraticabile.

È incredibile pensare che queste battaglie tecnologiche intraprese nello spazio virtuale binario possano finire col definire la nostra relazione con lo Stato nel mondo fisico.

Le cose si stanno muovendo estremamente in modo veloce in questo momento.

Da ciò dipende il nostro futuro...

Note a piè di pagina

|